LockCrypt Ransomware. Fix Infected PC

En relativt svagare skadlig ransomware, LockCrypt, har arbetat under radaren för att utföra cyberbrott i låg skala sedan juni 2017. Den var mest framträdande aktiv i februari och mars i år, men på grund av att ransomware måste installeras manuellt på enheter för att träda i kraft, utgjorde det inte lika stort hot som några av de mest ökända kryptokriminala lösensystemen där ute, GrandCrab var en av dem. Vid analys (av en prov erhållits från VirusTotal) av antivirusföretag som det rumänska företaget BitDefender och MalwareBytes Research Lab, upptäckte säkerhetsexperter flera brister i programmeringen av ransomware som kunde vändas för att dekryptera stulna filer. Med hjälp av den insamlade informationen har BitDefender släppt en Dekrypteringsverktyg som kan återställa filer på alla versioner av LockCrypt-ransomware utom den senaste.

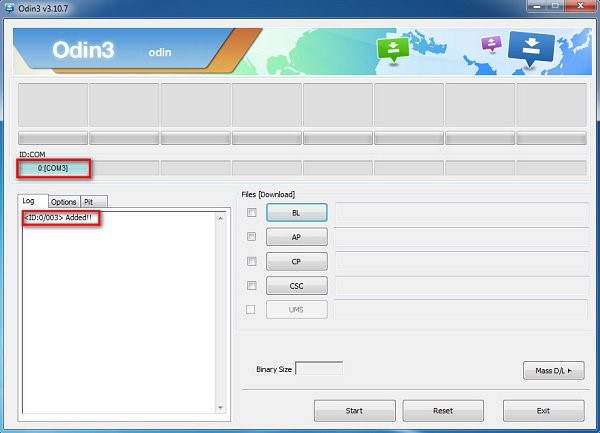

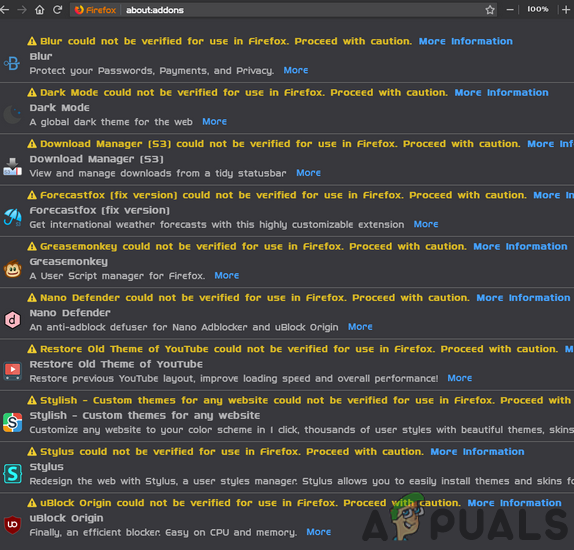

Enligt en grundlig MalwareBytes Lab-forskning Rapportera som analyserar skadlig programvara inifrån och ut, den första felet som upptäcktes i LockCrypt är det faktum att det krävs manuell installation och administratörsbehörighet för att träda i kraft. Om dessa villkor är uppfyllda körs den körbara, placerar en wwvcm.exe-fil i C: Windows och lägger till en motsvarande registernyckel också. När ransomware börjar tränga in i systemet krypterar det alla filer det kan komma åt inklusive exe-filer, vilket stoppar systemprocesser under vägen för att säkerställa att dess egen process fortsätter utan avbrott. Filnamn ändras till slumpmässiga alfanumeriska bassträngar och deras tillägg är inställda på .1btc. En lösenordning för textfil startas i slutet av processen och ytterligare information lagras i registret HKEY_LOCAL_MACHINE som innehåller den attackerade användarens tilldelade 'ID' samt påminnelser om instruktioner för filåterställning.

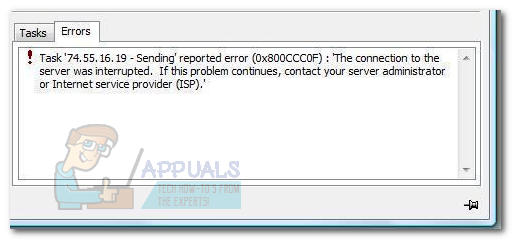

LockCrypt Ransomware Not Pop-up. MalwareBytes Lab

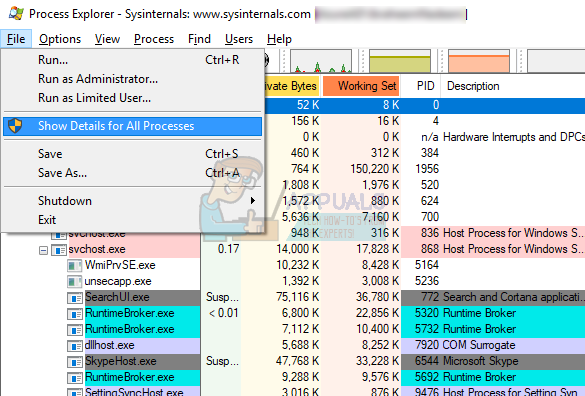

Även om denna ransomware kan köras utan internetanslutning, i fallet att den är ansluten, har forskare funnit att den kommunicerar med en CnC i Iran och skickar den bas64 alfanumeriska data som avkodar till den attackerade enhetens tilldelade ID, operativsystem och ransomware hämmar platsen på enheten. Forskare har upptäckt att malware-koden använder GetTickCount-funktionen för att ställa in slumpmässiga alfanumeriska namn och kommunikation som inte är särskilt starka koder att dechiffrera. Detta görs i två delar: den första använder en XOR-operation medan den andra använder XOR samt ROL och bitvis byte. Dessa svaga metoder gör skadlig kod lätt att avkoda, vilket är hur BitDefender kunde manipulera den för att skapa ett dekrypteringsverktyg för låsta .1btc-filer.

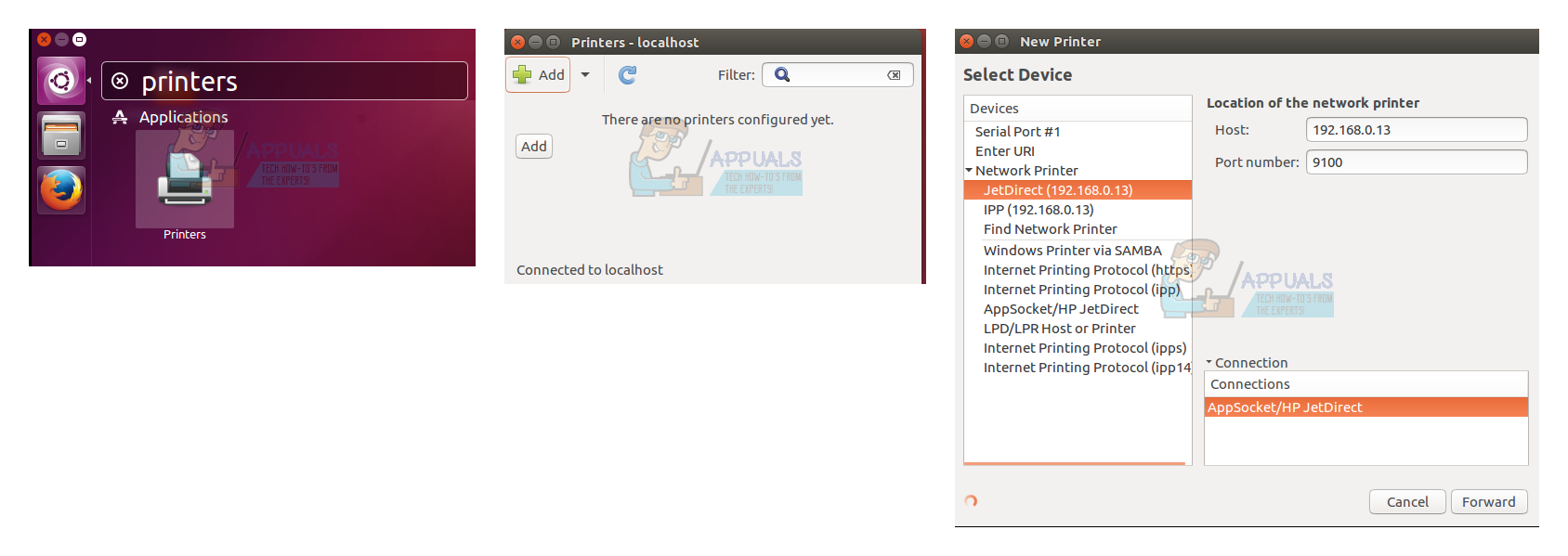

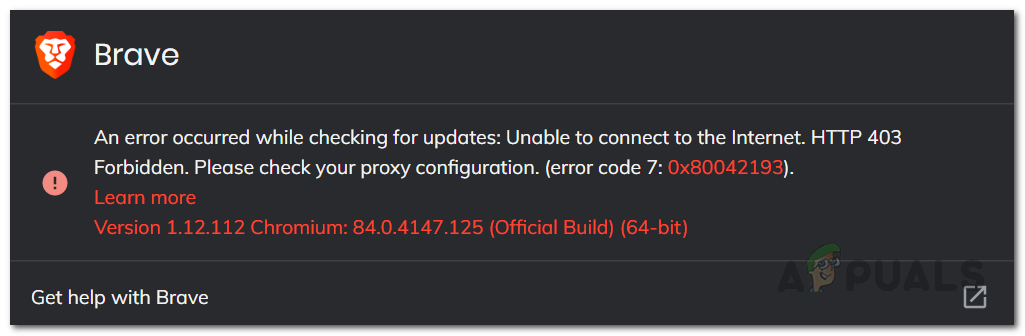

BitDefender har undersökt flera versioner av LockCrypt-ransomware för att utveckla ett offentligt tillgängligt BitDefender-verktyg som kan dekryptera .1btc-filer. Andra versioner av skadlig kod krypterar också filer till .lock, .2018 och .mich-tillägg som också kan dekrypteras vid kontakt med säkerhetsforskaren. Michael Gillespie . Den senaste versionen av ransomware verkar kryptera filer till .BI_D-förlängningen för vilken en dekrypteringsmekanism inte är utformad ännu, men alla tidigare versioner kan nu lätt dekrypteras.