Trojansk filillustrationskälla - Wikipedia

D-Links Central Wifi-Manager är ett ganska smidigt verktyg. Det är ett webbaserat trådlöst Access Point-hanteringsverktyg som gör att du kan skapa och hantera trådlösa nätverk med flera webbplatser. Oavsett om det distribueras på en lokal dator eller är värd i molnet. Men det verkar som om det kan ha varit ett säkerhetsproblem med programvaran.

D-Links Central Wifi Manager

Källa - D-Link

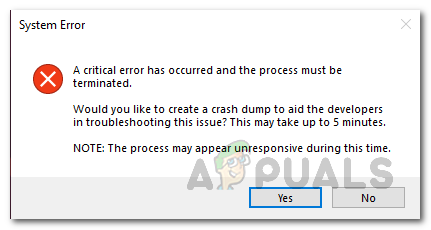

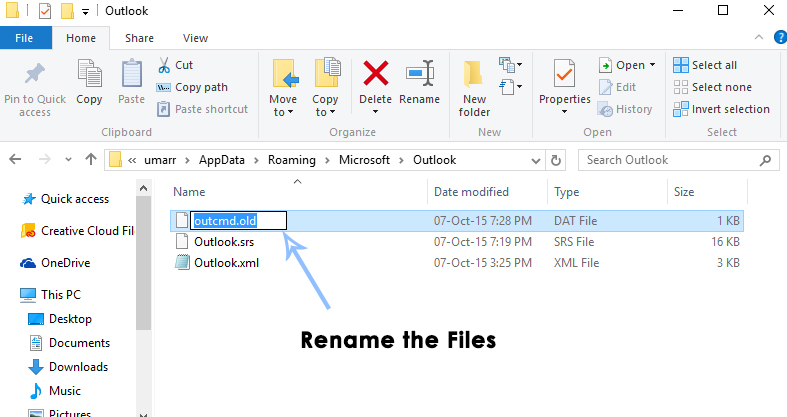

De D-Link Wifi-chef mjukvara är mottaglig för privilegier eskalerade attacker genom en trojan. Privilegier eskalering attacker är ganska vanliga och de utnyttjar vissa brister i koddesignen. Dessa upptrappningsutnyttjande ger angriparen förhöjd auktoritet än tänkt. Här laddar enheterna med Central WiFiManager CWM-100 1.03 r0098 den exploaterade ”quserex.dll” och skapar en ny tråd som körs med systemintegritet. Detta ger angriparen fullständig frihet att köra skadlig kod som SYSTEM. Angripare måste bara skapa en 32-bitars DLL-fil med namnet “ quserex.dll ”(Trojan) och placera den i samma katalog som“ CaptivelPortal.exe “, Fortsätter sedan med att starta om tjänsten” CaptivelPortal '.

DLL-filer (Dynamic Link Library) är körbara filer som är ganska mottagliga för attacker. Om funktionen i ett DLL-bibliotek ersätts med den ursprungliga funktionen och en viruskod, kommer körning av den ursprungliga funktionen att utlösa en trojan-nyttolast.

D-Link underrättades om denna fråga den 8 augusti och de erkände samma sak. D-Link började fixa felet i september och lovade att erbjuda en fix senast den 31 oktober. Den här artikeln kommer från här , där detta ursprungligen rapporterades.

Detta är en ganska allvarlig sårbarhet, med tanke på användningen av Central Wifi-Manager-programvaran. Det fanns också tidigare rapporter av andra exploateringar som avser fjärrkörning av kod, som sedan fixades. Följaktligen har D-Link antagligen lappat detta utnyttjande innan det började offentliggöras den 8 november, så det verkar inte finnas några omedelbara hot för användare av programvaran.

![[FIX] Windows 10-uppdateringsfel 0x800703ee](https://jf-balio.pt/img/how-tos/88/windows-10-update-error-0x800703ee.png)