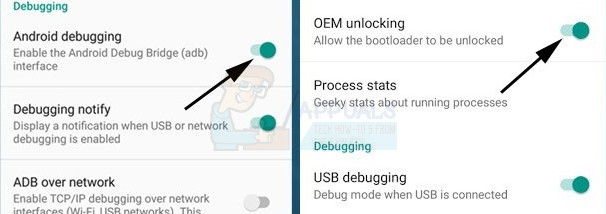

MITMWEB-gränssnitt. MITMProxy

De CVE-2018-14505 etiketten gavs till en sårbarhet som upptäcktes i Mitmproxys webbaserade användargränssnitt mitmweb. Sårbarheten påträffades ursprungligen av Josef Gajdusek i Prag, som beskrev att bristen på skydd mot DNS-återbindning i mitmweb-gränssnittet kan leda till skadliga webbplatser som får åtkomst till data eller kan köra godtyckliga Python-skript på filsystemet genom att ställa in alternativet skriptkonfiguration.

Ett bevis på konceptet tillhandahölls också av Gajdusek för att visa upp en möjlig exploatering.

Detta bevis på konceptet baserades på ett annat nära relaterat generiskt bevis på koncept av Travis Ormandy.

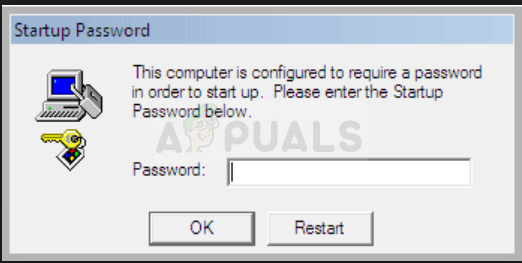

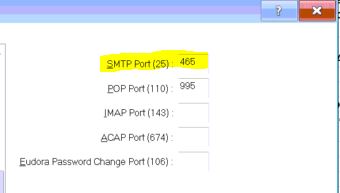

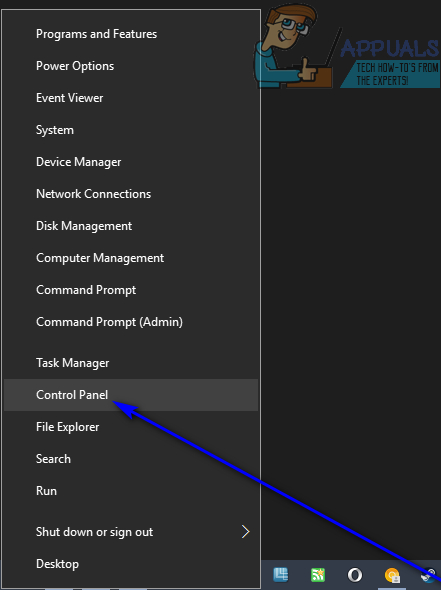

Det verkar som om det bästa sättet att mildra detta omedelbart är att göra värdnamnet matchar '(localhost | d + . D + . D + . D +)' så att användare kan undvika sårbarheten för DNS-ombindning samtidigt som de kan komma åt mitmweb från andra värdar också. En mer permanent lösning skulle innebära antagandet av en jupyter-lösning där webbgränssnittet skulle vara lösenordsskyddat och skicka en åtkomsttoken till webbläsaren. Öppna samtal. Värdlista baserad vitlista kan också implementeras för att uppnå samma effekt som tillåter localhost eller IP-adressåtkomst som standard. En ipv6-stöd koda för att förbättra skyddet mot DNS-återbindning skrevs av mitmproxy-utvecklaren och doktoranden Maximilian Hils som svar på registreringen av denna sårbarhet hos CVE MITER.