PB Tech

Jerome Segura, en säkerhetsforskare som arbetar med Malwarebytes, har funderat på ett sätt att komma runt säkerhetsskydd i Microsoft Office genom att använda en attackvektor som inte kräver makron. Detta kommer i hälarna hos andra forskare som nyligen hittade metoder för att använda makrogenvägar för att missbruka Access-databaser.

Genom att bädda in en inställningsfil i ett Office-dokument kan angripare använda social engineering för att få användare att köra farlig kod utan ytterligare meddelanden. När tekniken fungerar ger Windows inga felmeddelanden. Även kryptiska kan förbikopplas, vilket hjälper till att dölja det faktum att allt händer.

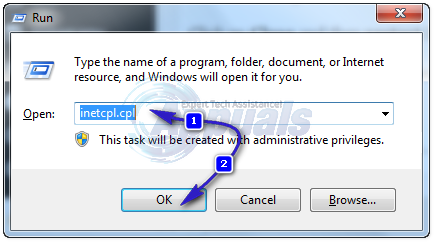

Ett filformat som är specifikt för Windows 10 innehåller XML-kod som kan skapa genvägar till applets i kontrollpanelen. Detta format, .SettingContent.ms, fanns inte i tidigare versioner av Windows. Som ett resultat bör de inte vara sårbara för detta utnyttjande så vitt forskare vet.

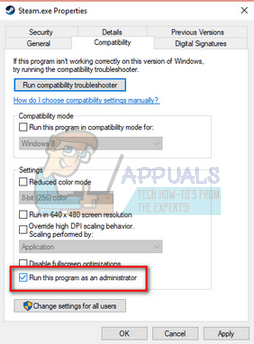

De som har distribuerat Office med kompatibilitetslagret för Wine-applikationer bör inte heller uppleva problem, oavsett om de använder GNU / Linux eller macOS. Ett av de XML-element som den här filen innehåller kan dock orsaka kaos med Windows 10-maskiner som körs på ren metall.

DeepLink, som elementet är känt, tillåter att binära körbara buntar körs även om de har omkopplare och parametrar efter sig. En angripare kan ringa efter PowerShell och sedan lägga till något efter det så att de kan börja köra godtycklig kod. Om de föredrar kan de till och med ringa den ursprungliga äldre kommandotolken och använda samma miljö som Windows-kommandoraden har gett kodare sedan de tidigaste versionerna av NT-kärnan.

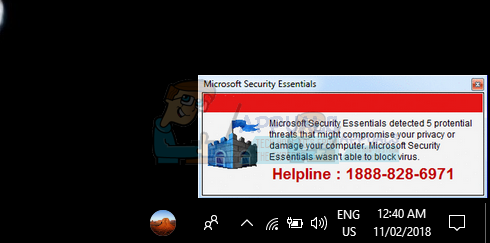

Som ett resultat kan en kreativ angripare skapa ett dokument som ser legitimt ut och låtsas vara någon annan för att få folk att klicka på en länk på det. Detta kan till exempel vänja sig vid att ladda ner kryptomining-applikationer till offrets maskin.

De kanske också vill skicka en fil via en stor skräppostkampanj. Segura föreslog att detta skulle säkerställa att klassiska socialtekniska attacker inte kommer att falla ur stil snart. Medan en sådan fil måste distribueras till otaliga användare för att säkerställa att några tillåter kodkörning, bör detta vara möjligt genom att förkläda det som något annat.