Bild som tas från Bleeping Computer

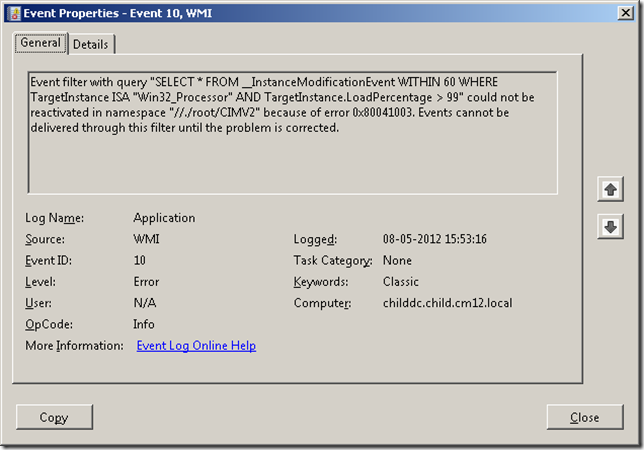

Windows-filtyp '.SettingContent-ms', som ursprungligen introducerades i Windows 10 2015, är sårbart för kommandokörning med DeepLink-attributet i dess schema - vilket i sig är ett enkelt XML-dokument.

Matt Nelson från SpectreOps upptäckte och rapporterade sårbarheten som kan användas av angripare för enkel nyttolast för att få tillgång simuleras också i den här videon

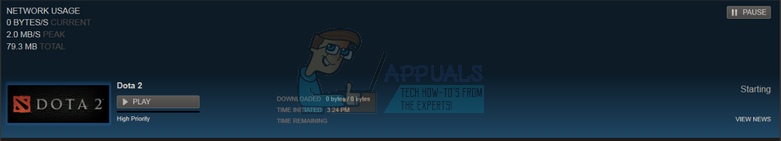

Angripare kan använda SettingContent-ms-filen för att hämta nedladdningar från internet vilket ger flera möjligheter till allvarliga skador eftersom den kan användas för att ladda ner filer som kan möjliggöra fjärrkörning av kod.

Även med Office 2016: s OLE-blockregel och ASR: s Child Process Creation-regel aktiverad kan angriparen undvika OLE-blocket genom .SettingsContent-ms-filfilerna i kombination med en vitlistad sökväg i Office-mappen kan tillåta angriparen att kringgå dessa kontroller och utföra godtycklig kommandon som Matt demonstrerade på SpectreOps-bloggen med hjälp av AppVLP-filen.

OLE / ASR undvikande nyttolast - SpectreOps

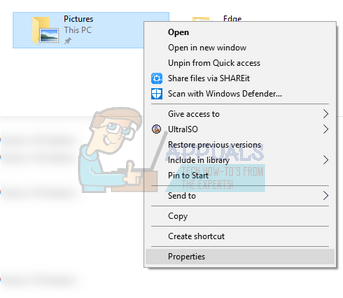

Som standard flaggas Office-dokument som MOTW och öppnas i Protected View. Det finns vissa filer som fortfarande tillåter OLE och inte utlöses av Protected View. Helst bör SettingContent-ms-filen inte köra någon fil utanför C: Windows ImmersiveControlPanel.

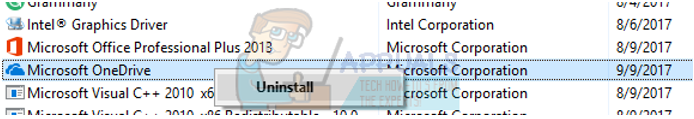

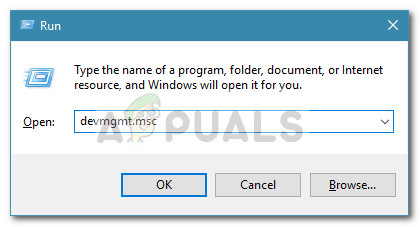

Matt föreslår också att neutralisera filformaten genom att döda dess hanterare genom att ställa in 'DelegateExecute' genom registerredigeraren i HKCR: SettingContent Shell Open Command att vara tom igen - men inga garantier för att detta inte kommer att bryta Windows därför en återställningspunkt bör skapas innan du försöker.