Oracle VirtualBox

En nolldagars sårbarhet i VirtualBox avslöjades offentligt av en oberoende sårbarhetsforskare och exploateringsutvecklare Sergey Zelenyuk. VirtualBox är en berömd open source-virtualiseringsprogramvara som har utvecklats av Oracle. Denna nyligen upptäckta sårbarhet kan tillåta att ett skadligt program flyr från virtuell maskin och sedan köra kod på värdmaskinens operativsystem.

Tekniska detaljer

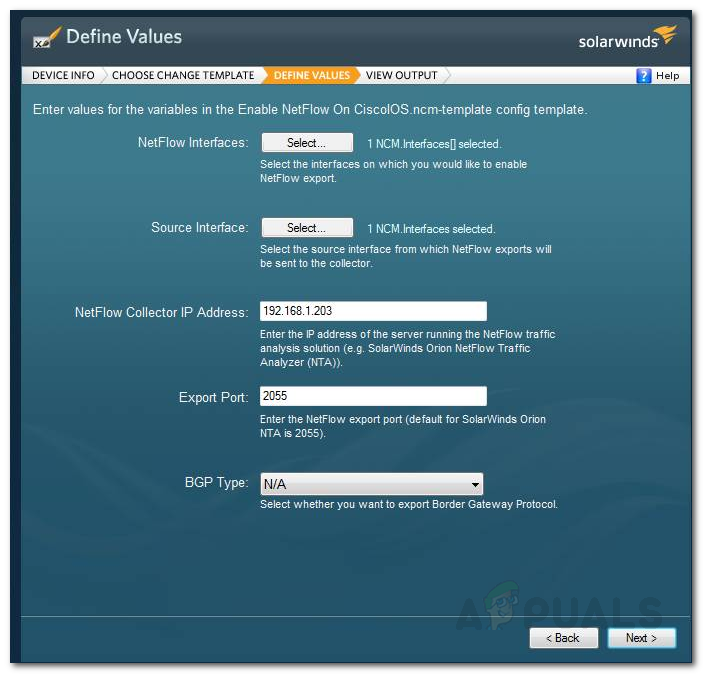

Denna sårbarhet tenderar att uppstå på grund av problem med minneskorruption och påverkar Intel PRO / 1000 MT Desktop-nätverkskort (E1000) när NAT (Network Address Translation) är det inställda nätverksläget.

Problemet tenderar att vara oberoende av OS-typen som används av värden och virtuella maskiner eftersom den finns i en delad kodbas.

Enligt teknisk förklaring av denna sårbarhet beskrivs på GitHub, sårbarheten påverkar alla nuvarande versioner av VirtualBox och finns i Virtual Configuration (VM) standardkonfiguration. Sårbarheten gör det möjligt för ett skadligt program eller en angripare med administratörsrättigheter eller root i gäst-operativsystemet att köra och undvika godtycklig kod i applikationslagret i värdoperativsystemet. Den används för att köra kod från de flesta användarprogram med minst behörighet. Zelenyuk sa, 'E1000 har en sårbarhet som tillåter en angripare med root / administratörsbehörighet i en gäst att fly till en värdring 3. Då kan angriparen använda befintliga tekniker för att eskalera privilegier att ringa 0 via / dev / vboxdrv.' En videodemonstration av attacken mot Vimeo har också släppts.

Möjlig lösning

Det finns ingen säkerhetsuppdatering ännu tillgänglig för denna sårbarhet. Enligt Zelenyuk är hans utnyttjande helt pålitligt vilket han avslutade efter att ha testat det på Ubuntu version 16.04 och 18.04 × 86-46 gäster. Men han tycker också att denna exploatering också fungerar mot Windows-plattformen.

Även om det utnyttjande som tillhandahålls av honom är ganska svårt att genomföra kan följande förklaring från honom hjälpa dem som kanske vill få det att fungera:

”Utnyttjandet är Linux-kärnmodul (LKM) att ladda i ett gäst-OS. Windows-fallet kräver en drivrutin som skiljer sig från LKM bara genom en initialiseringsomslag och kärn-API-samtal.

Förhöjda behörigheter krävs för att ladda en drivrutin i båda operativsystemen. Det är vanligt och anses inte vara ett oöverstigligt hinder. Titta på Pwn2Own-tävling där forskare använder exploateringskedjor: en webbläsare öppnade en skadlig webbplats i gäst-operativsystemet utnyttjas, en webbläsares sandbox-flykt görs för att få full ring 3-åtkomst, ett operativsystems sårbarhet utnyttjas för att bana ett sätt att ringa 0 från där det finns något du behöver för att attackera en hypervisor från gäst-operativsystemet. De mest kraftfulla hypervisor-sårbarheterna är säkert de som kan utnyttjas från gästring 3. Det finns också en sådan kod i VirtualBox som kan nås utan gästrot-behörigheter, och den granskas oftast ännu inte.

Utnyttjandet är 100% pålitligt. Det betyder att det antingen fungerar alltid eller aldrig på grund av felaktiga binärer eller andra, mer subtila skäl till att jag inte redogjorde för det. Det fungerar åtminstone på Ubuntu 16.04 och 18.04 x86_64 gäster med standardkonfiguration. ”

Zelenyuk bestämde sig för att offentliggöras med den här senaste upptäckten av sårbarhet eftersom han var i 'oenighet med [det] samtida infosek, särskilt säkerhetsforskning och bugbounty', som han mötte förra året när han ansvarsfullt hade rapporterat en brist i VirtualBox till Orakel. Han uttryckte också sitt missnöje med hur sårbarhetsfrigöringsprocessen marknadsförs och hur de belyses av säkerhetsforskare vid konferenser varje år.

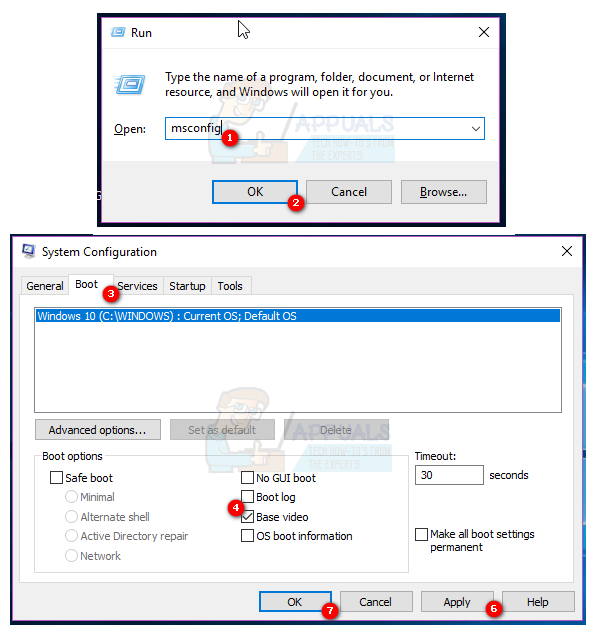

Även om det ännu inte finns någon säkerhetsuppdatering tillgänglig för denna sårbarhet, kan användarna skydda sig mot den genom att ändra sitt nätverkskort från virtuella maskiner till antingen Paravirtualized Network eller PCnet.