WooCommerce-logotypkälla - WooCommerce

Om du någonsin har ägt en e-handelswebbplats är det sannolikheten för nästan procent att du måste ha hört talas om WooCommerce, det populära plugin-programmet för e-handelswebbplatser. WooCommerce driver över 35% av e-handelswebbplatserna på internet och med mer än 4 miljoner installationer är ett av de mest pålitliga plugin-programmen för användare som vill ha en egen webbutik. Om du är en WooCommerce-plugin-användare finns det några viktiga nyheter som du inte bör missa.

Teknikerna

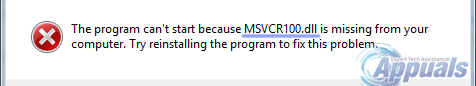

Simon Scannell, forskare vid RIPS Technologies GmbH, upptäckt en sårbarhet i plugin (krediter till HackerNews för att hitta blogginlägget), vilket enligt uppgift tillåter en skadlig eller komprometterad privilegierad användare att få full kontroll över webbplatsen, förutsatt att de använder den omatchade versionen av plugin. Sårbarhetsbeskrivningen i Simons blogg lyder som följer:

En brist i hur WordPress hanterar behörigheter kan leda till en eskalering av privilegier i WordPress-plugins. Detta påverkar till exempel WooCommerce, det mest populära e-handelsplugin med över 4 miljoner installationer. Sårbarheten tillåter butikschefer för att ta bort vissa filer på servern och sedan ta över alla administratörskonton.

Simon avslöjar vidare tekniska detaljer om utnyttjandet i sin blogginlägg. Han avslöjar hur Wordpress automatiskt tillåter konton med ' edit_användare ”Behörighet att redigera autentiseringsuppgifterna för ett administratörskonto också. Men plugins som WooCommerce innehåller metafunktioner som implementeras som funktioner och vars returvärde avgör om den nuvarande användaren kan utföra den åtgärden eller inte. Detta hindrar butikscheferna från att redigera administratörskonton.

Felet

Den största nackdelen med hur Wordpress hanterar dessa kontobehörigheter är att metafunktionerna för det givna plugin-programmet körs om och bara om plugin-programmet är aktivt. Om WooCommerce-tillägget av någon slump blir avaktiverat, kommer alla användarkonton med ' edit_användare ”Tillstånd kommer också att kunna lura med administratörskontona och därmed ta över hela webbplatsen.

Även om det bara är administratörer som kan inaktivera plugins, kan en godtycklig sårbarhet för radering av filer i WooCommerce tillåta butikschefer att ta bort alla filer på servern som är skrivbara. Denna sårbarhet kan användas för att inaktivera WooCommerce själv och därigenom bli av med alla begränsningar på butikschefkontot, eftersom “ Genom att radera huvudfilen för WooCommerce,woocommerce.php, WordPress kommer inte att kunna ladda plugin-programmet och inaktiverar det sedan ”Som Simon säger i sin blogg.

Lösningen

Även om sårbarheten är ganska kritisk, är den goda nyheten att den är lappad i version 3.4.6 från WooCommerce, förra månaden. Om du använder WooCommerce på din webbplats, det rekommenderas starkt att du uppdaterar ditt WooCommerce-plugin och Wordpress själv också , för att se till att du blir av med nämnda sårbarhet.

Taggar säkerhet WordPress