Google avslöjar också relaterad Microsoft Windows-sårbarhet

2 minuter läst

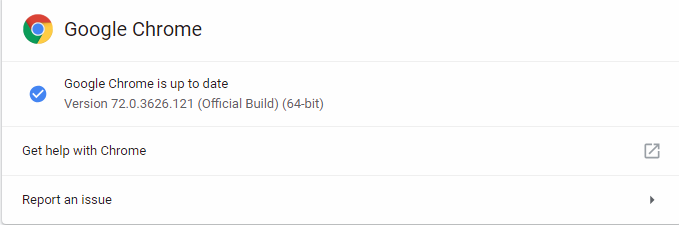

Google Chrome

Säkerhetsexperter på Google har rekommenderat alla Chrome-användare omedelbart uppdatera sin webbläsare, eftersom noll-dagars utnyttjande märkt CVE-2019-5786 har lappats i den senaste versionen 72.0.3626.121.

En nolldagars exploatering är en säkerhetsproblem som hackare har upptäckt och har kommit fram till hur de ska utnyttjas innan säkerhetsutvecklingen kan korrigera den. Därav termen 'noll dag' - säkerhetsutveckling hade bokstavligen noll dagar att stänga hålet.

Google höll ursprungligen tyst om tekniska detaljer om säkerhetsproblemet tills ' en majoritet av Chrome-användare uppdateras med fixen ”. Detta skulle sannolikt förhindra ytterligare skador.

Google bekräftade emellertid att säkerhetsproblemet är en användning efter användning i FileReader-komponenten i webbläsaren. FileReader är ett standard-API som gör att webbappar kan läsa innehållet i filer asynkront lagras på en dator . Google bekräftade också att säkerhetssårbarheten har utnyttjats av onlinehotaktörer.

I ett nötskal tillåter säkerhetssårbarheten hotaktörer att få privilegier i Chrome-webbläsaren och köra godtycklig kod utanför sandlådan . Hotet påverkar alla större operativsystem ( Windows, macOS och Linux) .

Det måste vara ett mycket allvarligt utnyttjande, för till och med Justin Schun, ledningen för säkerhet och skrivbordsteknik för Google Chrome, uttalade sig på Twitter.

https://twitter.com/justinschuh/status/1103087046661267456

Det är ganska ovanligt för säkerhetsteamet att offentligt ta itu med säkerhetshål, de lappar vanligtvis tyst. Justins tweet innebar alltså en stark känsla av brådska för alla användare att uppdatera Chrome så fort.

Google har uppdaterad mer information om sårbarheten, och faktiskt erkände att det var två separata sårbarheter som utnyttjades i tandem.

Den första sårbarheten var i Chrome själv, som förlitade sig på FileReader-exploateringen som vi beskrivit ovan.

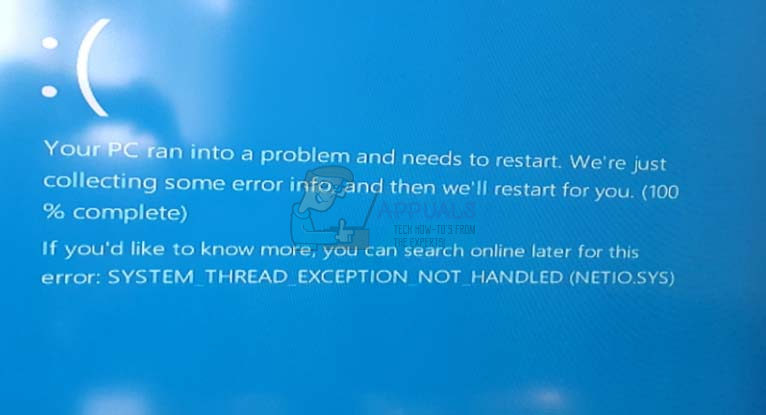

Den andra sårbarheten var inom Microsoft Windows själv. Det var en lokal privilegieringsupptrappning i Windows win32k.sys och kunde användas som en säkerhetslåda för sandlåda. Sårbarheten är en NULL-pekardereference i win32k! MNGetpItemFromIndex när NtUserMNDragOver () systemanrop anropas under specifika omständigheter.

Google noterade att de avslöjade sårbarheten för Microsoft och offentliggör sårbarheten eftersom den är ' en allvarlig sårbarhet i Windows som vi vet utnyttjades aktivt i riktade attacker ” .

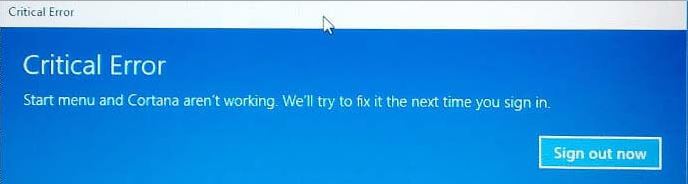

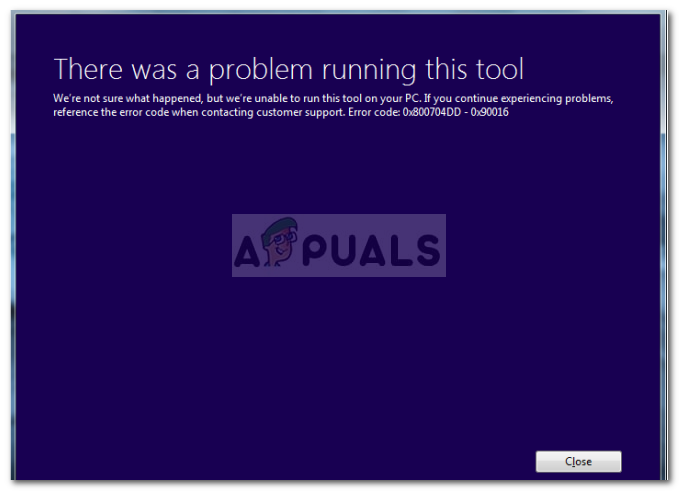

Microsoft arbetar enligt uppgift med en fix, och användare rekommenderas att uppgradera till Windows 10 och tillämpa korrigeringar från Microsoft så snart de blir tillgängliga.

Så här uppdaterar du Google Chrome på en dator

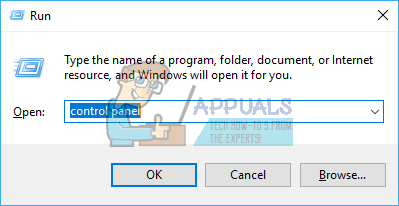

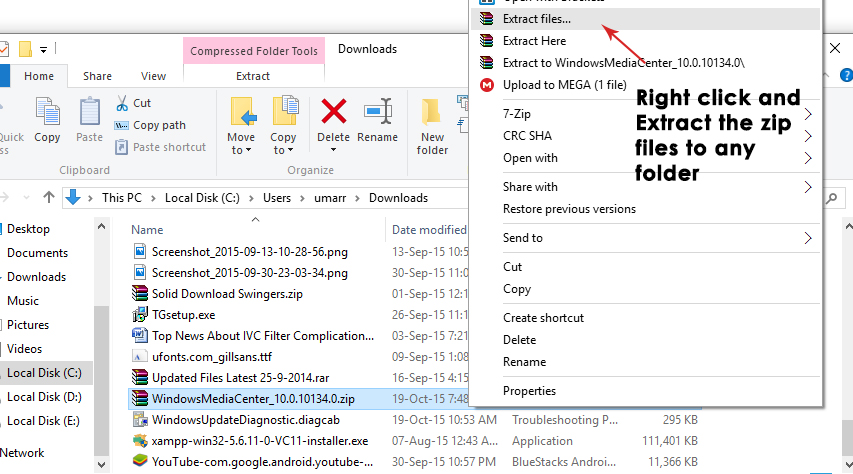

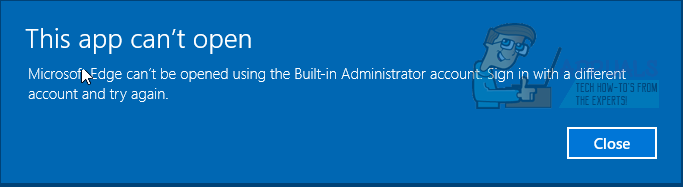

I adressfältet i din webbläsare skriver du chrome: // settings / help eller klickar på de tre punkterna längst upp till höger och väljer Inställningar som anges i bilden nedan.

Välj sedan Inställningar (staplar) i det övre vänstra hörnet och välj Om Chrome.

En gång i avsnittet Om söker Google automatiskt efter uppdateringar, och om det finns en tillgänglig uppdatering kommer Google att meddela dig.