MikroTik.

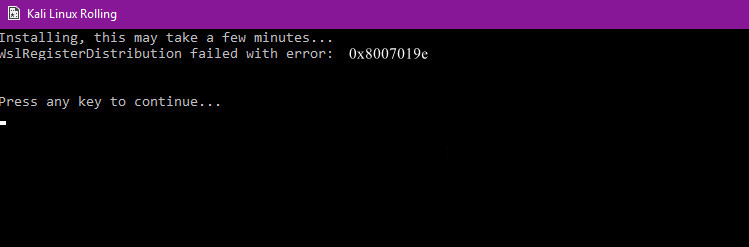

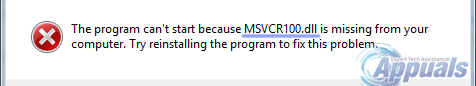

Det som kunde ha varit en lågskalig kompromiss på webbplatsen visade sig vara en massiv kryptojackattack. Simon Kenin, säkerhetsforskare på Trustwave, hade just återvänt från att presentera ett samtal på RSA Asia 2018 om cyberbrottslingar och användningen av kryptovalutor för skadliga aktiviteter. Kalla det en tillfällighet men omedelbart efter att ha återvänt till sitt kontor märkte han en massiv kraftig ökning av CoinHive, och vid ytterligare inspektion fann han att den var speciellt associerad med MikroTik-nätverksenheter och starkt riktad mot Brasilien. När Kenin grävde djupare in i forskningen om denna händelse, fann han att över 70 000 MikroTik-enheter utnyttjades i detta angrepp, ett antal som sedan dess har stigit till 200 000.

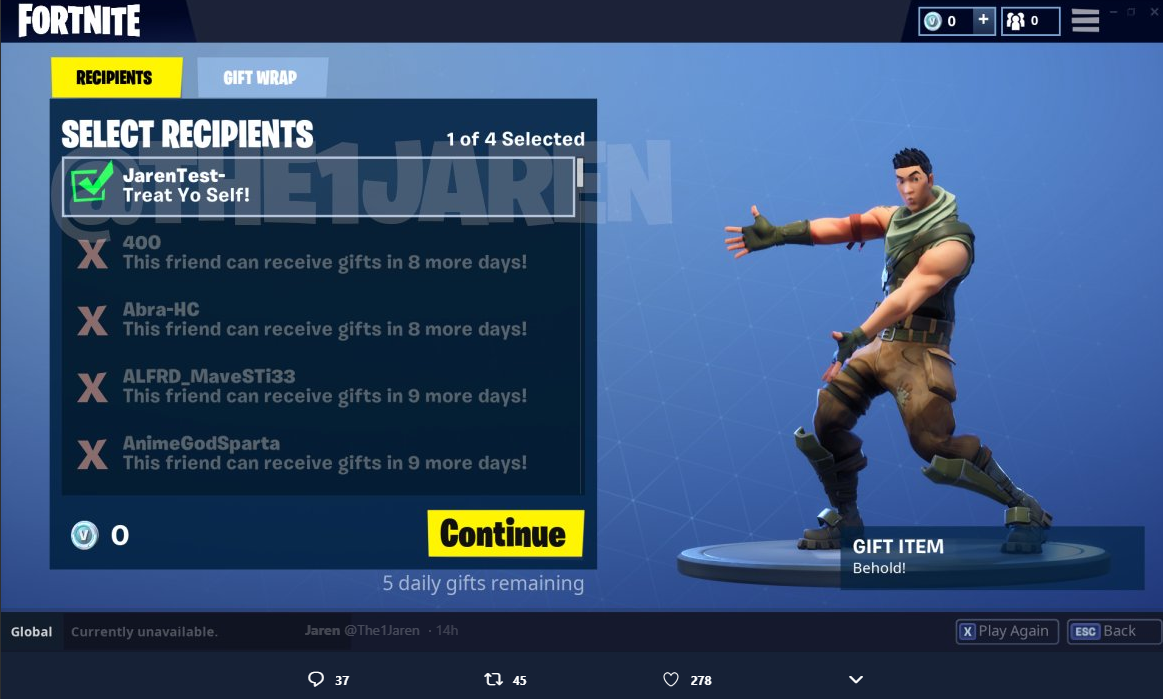

Shodan-sökning av MikroTik-enheter i Brasilien med CoinHive gav 70 000+ resultat. Simon Kenin / Trustwave

“Det här kan vara en bisarr tillfällighet, men vid ytterligare inspektion såg jag att alla dessa enheter använde samma CoinHive-sitekey, vilket betyder att de alla slutligen kommer i händerna på en enhet. Jag letade efter CoinHive-platsnyckeln som användes på dessa enheter och såg att angriparen verkligen huvudsakligen fokuserade på Brasilien. ”

Shodan-sökning efter CoinHive-sitekey visade att alla exploateringar gav efter för samma angripare. Simon Kenin / Trustwave

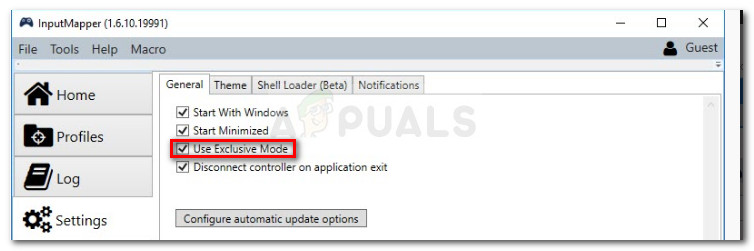

Kenin misstänkte initialt att attacken var en noll-dagars exploatering mot MikroTik, men han insåg senare att angriparna utnyttjade en känd sårbarhet i routrarna för att utföra denna aktivitet. Denna sårbarhet registrerades och en patch utfärdades den 23 april för att mildra dess säkerhetsrisker, men som de flesta sådana uppdateringar ignorerades släppningen och många routrar fungerade på den sårbara firmware. Kenin hittade hundratusentals sådana föråldrade routrar runt om i världen, tiotusentals som han upptäckte var i Brasilien.

Tidigare befanns sårbarheten möjliggöra fjärrkörning av skadlig kod på routern. Den senaste attacken lyckades dock ta detta ett steg längre genom att använda denna mekanism för att 'injicera CoinHive-skriptet i varje webbsida som en användare besökte.' Kenin noterade också att angriparna använde tre taktiker som förbättrade attackens brutalitet. En felsida med CoinHive-skriptstöd skapades som körde skriptet varje gång en användare stötte på ett fel när han surfar. Utöver detta påverkade skriptet besökare på olika webbplatser med eller utan MikroTik-routrarna (även om routrarna i första hand var sättet att injicera detta skript). Angriparen visade sig också använda en MiktoTik.php-fil som är programmerad att injicera CoinHive i varje html-sida.

Eftersom många Internetleverantörer (ISP) använder MikroTik-routrar för att tillhandahålla webbanslutning i massskala för företag, anses denna attack vara ett hot på hög nivå som inte gjordes för att rikta intetanande användare hemma utan för att kasta ett massivt slag för stora företag och företag. Vad mer är att angriparen installerade ett “u113.src” -skript på routrarna som gjorde det möjligt för honom / henne att ladda ner andra kommandon och kod senare. Detta gör det möjligt för hackaren att upprätthålla strömmen av åtkomst genom routrarna och köra alternativa skript för beredskap om den ursprungliga platsnyckeln blockeras av CoinHive.

Källa TrustWave