Django

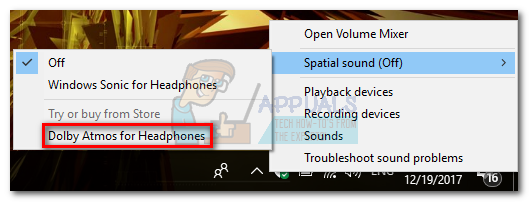

Utvecklarna bakom Django-projektet har släppt två nya versioner av Python Web Framework: Django 1.11.15 och Django 2.0.8 efter rapporten från Andreas Hug om en öppen omdirigeringssårbarhet i CommonMiddleware. Sårbarheten har tilldelats etiketten CVE-2018-14574 och de släppta uppdateringarna löser framgångsrikt den sårbarhet som finns i äldre versioner av Django.

Django är ett invecklat opensource Python Web-ramverk som är utformat för applikationsutvecklare. Den är byggd speciellt för att tillgodose behoven hos webbutvecklare som tillhandahåller alla grundläggande ramar så att de inte behöver skriva om grunderna. Detta gör det möjligt för utvecklare att fokusera enbart på att utveckla koden för sin egen applikation. Ramverket är gratis och öppet att använda. Det är också flexibelt för att tillgodose individuella behov och innehåller fasta säkerhetsdefinitioner och korrigeringar för att hjälpa utvecklare att undvika säkerhetsfel i sina program.

Som rapporterats av Hug utnyttjas sårbarheten när inställningarna för “django.middleware.common.CommonMiddleware” och “APPEND_SLASH” är igång samtidigt. Eftersom de flesta innehållshanteringssystem följer ett mönster där de accepterar alla URL-skript som slutar med en snedstreck, när en sådan skadlig URL nås (som också slutar i ett snedstreck), kan det utgöra en omdirigering från den åtkomliga webbplatsen till en annan skadlig webbplats genom vilken en fjärranfallare kan utföra nätfiske och lurande attacker på den intet ont anande användaren.

Denna sårbarhet påverkar Djangos huvudfilial, Django 2.1, Django 2.0 och Django 1.11. Eftersom Django 1.10 och äldre inte längre stöds har utvecklarna inte släppt en uppdatering för dessa versioner. Generiska hälsosamma uppgraderingar rekommenderas för användare som fortfarande använder sådana gamla versioner. Uppdateringarna som just släppts löser sårbarheten i Django 2.0 och Django 1.11, med en uppdatering för Django 2.1 som fortfarande väntar.

Plåster för 1.11 , 2,0 , 2.1 och bemästra utgivningsfilialer har utfärdats utöver hela utgåvorna i Django version 1.11.15 ( ladda ner | kontrollsummor ) och Django version 2.0.8 ( ladda ner | kontrollsummor ). Användare rekommenderas att antingen lappa sina system, uppgradera sina system till respektive versioner eller utföra en hel systemuppgradering till de senaste säkerhetsdefinitionerna. Dessa uppdateringar är också tillgängliga via rådgivande publiceras på Django-projektets webbplats.