Om du upplever oförutsägbart beteende på en Linux-maskin, lider du mer än troligtvis av en konfigurations- eller hårdvaruproblem. Konstiga händelser är vanligtvis relaterade till dessa två villkor. Vissa grafikkort fungerar inte utan att installera egen programvara och ser annars konstigt ut. Du kan också ha tappat bort data till följd av en filöverensstämmelse eller något annat ovanligt som detta. Ändå kan det vara frestande att skylla sådana problem på ett virus.

Virus är en term som många använder felaktigt för att hänvisa till alla typer av olika skadliga program. Sanna virusinfektioner är exceptionellt sällsynta på Linux. Tänk på att GNU / Linux inte är den mest populära plattformen för konsumentmaskiner. Relativt få hot riktar sig till hemanvändare av Linux som ett resultat. Servrar är mycket mer attraktiva, men det finns vissa hot för Googles Android-distributioner som används på smartphones och surfplattor. Se alltid till att utesluta andra möjligheter innan du får panik. Linux-sårbarheter är ofta mer esoteriska än virusinfektioner. De är ofta mer som exploater. Tänk på dessa tips så behöver du inte ta itu med några allvarliga problem. Kom ihåg att kommandona som diskuteras här är extremt farliga och inte bör användas. Vi säger bara vad du ska se upp för. Medan vi tog några skärmdumpar i processen använde vi faktiskt en virtuell maskin för det ändamålet och orsakade inte skada på en riktig filstruktur.

Metod 1: Förhindra zip-bomber

Zip-bomber är särskilt problematiska eftersom de orsakar problem för alla problem lika. Dessa utnyttjar inte operativsystemet, utan snarare hur filarkiverna fungerar. En zip-bomb som utnyttjats för att skada MS-DOS-datorer på 1980-talet kan fortfarande orsaka exakt samma problem för en Android-smartphone om 10 år framöver.

Ta till exempel den ökända 42.zip komprimerade katalogen. Även om det klassiskt heter 42.zip eftersom det tar upp 42 kilobyte utrymme, kan en prankster kalla det vad de vill. Arkivet innehåller fem olika lager av kapslade arkiv organiserade i uppsättningar om 16. Var och en av dessa innehåller ett bottenlager som rymmer cirka 3,99 binära gigabyte med null tecken. Detta är samma skräpdata som kommer ut från / dev / null-enhetsfilen i Linux liksom NUL-enheten i MS-DOS och Microsoft Windows. Eftersom alla karaktärer är noll, kan de komprimeras till en extrem och därmed skapa en mycket liten fil i processen.

Alla dessa nolldata tar tillsammans cirka 3,99 binära petabyte utrymme när dekomprimeras. Detta räcker för att arkivera även en RAID-filstruktur. Komprimera aldrig arkiv som du är osäker på för att förhindra detta problem.

Om det här någonsin skulle hända dig, starta om ditt system från en Linux live-CD, microSDHC-kort eller USB-minne och ta bort överflödiga nullfiler och starta sedan om från ditt huvudfilsystem. Uppgifterna i sig är vanligtvis inte skadliga. Denna exploatering utnyttjar bara det faktum att de flesta filstrukturer och RAM-konfigurationer inte kan rymma så mycket data på en gång.

Metod 2: Exploits för kommandotrick

Kör aldrig ett Bash- eller tcsh-kommando om du inte är säker på exakt vad det gör. Vissa människor försöker lura nya Linux-användare att köra något som kommer att skada deras system. Även erfarna användare kan glida upp av mycket snygga pranksters som författar specifika typer av farliga kommandon. Den vanligaste av dessa involverar gaffelbomber. Denna typ av exploatering definierar en funktion som sedan kallar sig själv. Varje nystartad barnprocess anropar sig själv tills hela systemet kraschar och måste startas om.

Om någon ber dig att köra något absurt som: ():;:, förolämpar de dig och försöker få dig att krascha din maskin. Fler och fler Linux-distributioner har nu skydd mot detta. Vissa säger att du definierar en process på ett ogiltigt sätt.

Det finns minst en testversion av FreeBSD som aktivt gör en förolämpning mot alla användare som försöker göra detta, men som inte tillåter dem att faktiskt skada sitt system. Försök det aldrig för att försöka.

Metod 3: Granska ovanliga manus

När du får ett Python, Perl, Bash, Dash, tcsh eller någon annan typ av skript, undersök det innan du provar det. Skadliga kommandon kan vara dolda inuti den. Ta en titt på allt som ser ut som en massa hexadecimalkod. Till exempel:

“ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

“ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Dessa två rader är hämtade från ett skript som kodade det exceptionellt destruktiva rm -rf / kommandot till hex-kod. Om du inte visste vad du gjorde, skulle du ha kunnat zippa hela din installation och eventuellt ett UEFI-startsystem tillsammans med det.

Leta efter kommandon som verkar ytligt oskadliga men potentiellt skadliga. Du kanske är bekant med hur du kan använda symbolen> för att omdirigera utdata från ett kommando till ett annat. Om du ser något liknande omdirigera till något som heter / dev / sda eller / dev / sdb, är det ett försök att ersätta data i en volym med sopor. Du vill inte göra det.

En annan som du ofta ser är ett kommando som är ungefär så här:

mv / bin / * / dev / null

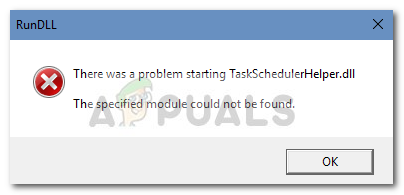

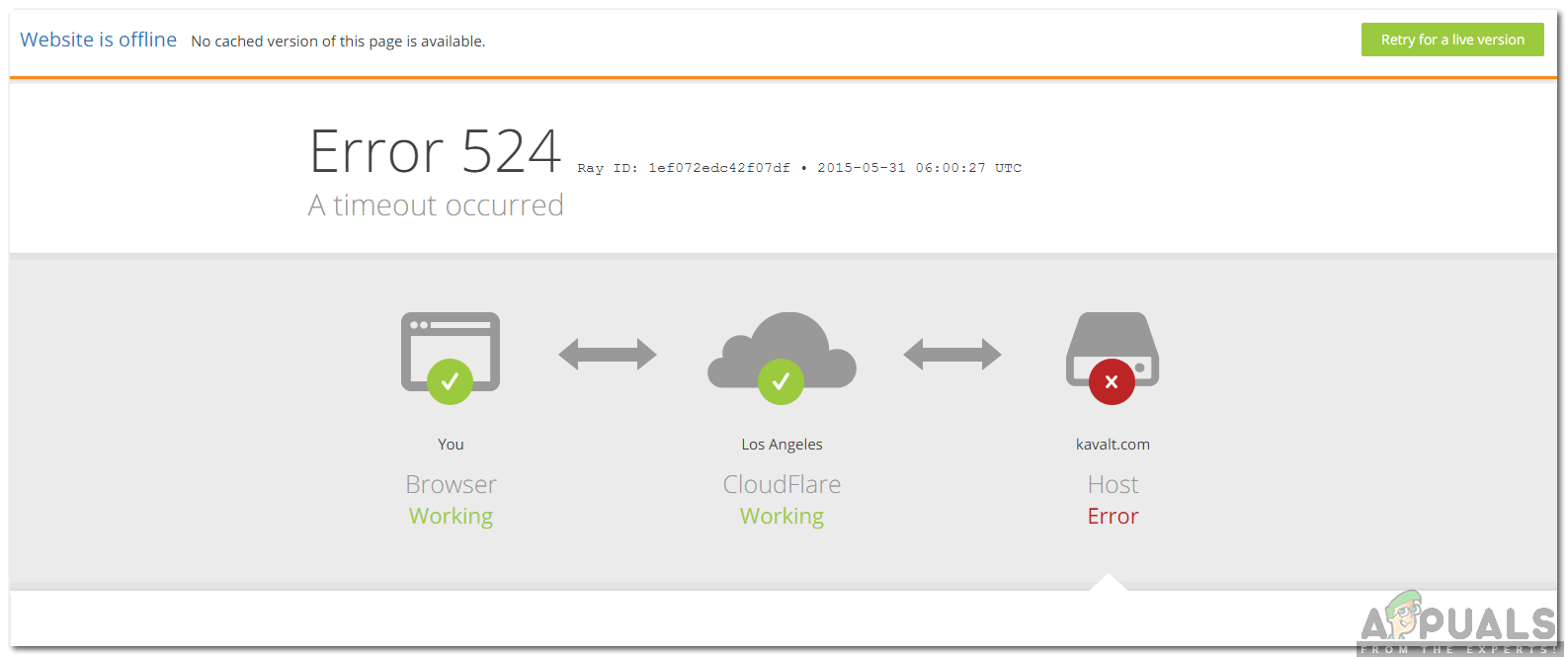

De / dev / null Enhetsfil är inget mer än en liten hink. Det är ingen återvändo för data. Detta kommando flyttar innehållet i / am katalog till / dev / null , som tar bort allt inuti det. Eftersom detta kräver root-åtkomst att göra, kommer några snygga pranksters istället skriva något liknande mv ~ / * / dev / null , eftersom detta gör detsamma för en användares katalog, men utan att behöva någon speciell åtkomst. Vissa distributioner returnerar nu felmeddelanden om du försöker göra detta:

Var noga med allt som använder dd eller mkfs.ext3 eller mkfs.vfat kommandon. Dessa formaterar en enhet och ser relativt normal ut.

Återigen, kom ihåg att du aldrig ska köra någon av dessa kommandon på ett live-filsystem. Vi berättar bara vad du ska se upp för och vi vill inte att någon ska rosta hans eller hennes data. Var försiktig och se till att du vet vad du gör innan du använder en extern fil.

4 minuter läst

![[FIX] Det gick inte att ansluta alla nätverksenheter igen](https://jf-balio.pt/img/how-tos/07/could-not-reconnect-all-network-drives.png)