Windows 10

Microsoft Windows OS har två säkerhetsproblem som utnyttjas av skadliga kodförfattare. De nyligen upptäckta säkerhetsfel är Remote Code Execution eller RCE-kapabla, och de finns i Adobe Type Manager-biblioteket. Säkerhetsfelet kan tillåta exploatörer att fjärråtkomst till och kontrollera offrets datorer efter att ha installerat även de senaste uppdateringarna. Det är viktigt att notera att det inte finns någon patch tillgänglig än.

Microsoft har erkänt att det finns två Windows-nolldagars sårbarheter som kan utföra skadlig kod på helt uppdaterade system. Sårbarheterna har hittats i Adobe Type Manager Library, som används för att visa Adobe Type 1 PostScript-format i Windows. Microsoft har lovat att utveckla en patch för att mildra risken och patcha exploaterna. Företaget kommer dock att släppa patcharna som en del av den kommande Patch Tuesday. Bekymrade Windows OS-användare har dock några tillfälliga och enkla lösningar för att skydda sina system från dessa två nya RCE-sårbarheter.

Microsoft varnar för 0-dagars sårbarheter med Windows-kodutförande med begränsad potentiell attack:

Det nyligen upptäckta RCE-sårbarheter finns i Adobe Type Manager-biblioteket, en Windows DLL-fil som ett stort antal appar använder för att hantera och göra teckensnitt tillgängliga från Adobe Systems. Sårbarheten består av två fel i kodkörning som kan utlösas av felaktig hantering av skadligt utformade huvudteckensnitt i Adobe Type 1 Postscript-format. För att lyckas attackera ett offrets dator behöver angriparna bara målet för att öppna ett dokument eller till och med förhandsgranska detsamma i Windows förhandsgranskningsfönster. Det behöver inte läggas till att dokumentet spetsas med skadlig kod.

⚠️ VARNING!

Alla versioner av #Microsoft Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) operativsystem innehåller två nya teckensnittsbiblioteks RCE-sårbarheter som är:

-KRITISK

—UPPATCHAD

—Under aktiva ZERO-DAY attackerDetaljer ➤ https://t.co/PXfkKFY250 #Cybersäkerhet pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23 mars 2020

Microsoft har bekräftat att datorer som körs Windows 7 är de mest utsatta för de nyligen upptäckta säkerhetsproblemen. Företaget konstaterar att sårbarheten för tolkning av fjärrkodkörning används i 'begränsade riktade attacker' mot Windows 7-system. När det gäller Windows 10-system är sårbarheten ganska begränsad, angav rådgivningen :

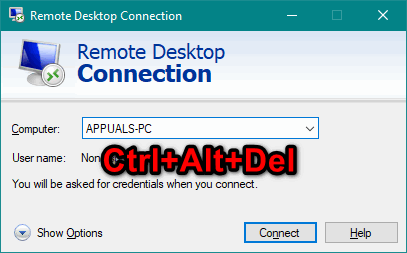

'Det finns flera sätt som en angripare kan utnyttja sårbarheten, till exempel att övertyga en användare att öppna ett speciellt utformat dokument eller visa det i fönstret Windows Preview', noterade Microsoft. Även om det inte finns någon lösning ännu för Windows 10, Windows 8.1 och Windows 7 förklarar företaget att ”för system som kör versioner av Windows 10 som stöds kan en framgångsrik attack endast resultera i kodkörning inom ett AppContainer-sandlådesammanhang med begränsade behörigheter och funktioner.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft har inte erbjudit många detaljer om omfattningen av effekterna av de nyligen upptäckta säkerhetsfel. Företaget angav inte om exploateringen lyckades utföra skadliga nyttolast eller helt enkelt försökte det.

Hur skyddar jag dig mot nya Windows 0-dagars RCE-sårbarheter i Adobe Type Manager-biblioteket?

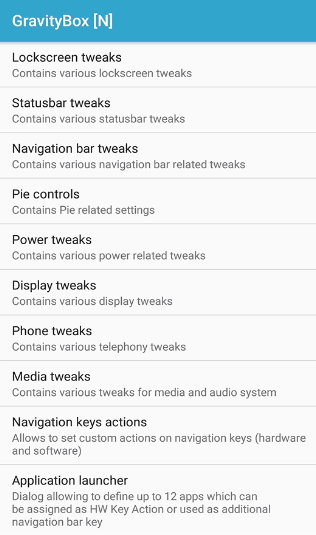

Microsoft har ännu inte officiellt utfärdat en patch för att skydda mot de nyligen upptäckta RCE-säkerhetsproblemen. Lapparna förväntas anlända på Patch Tuesday, troligen nästa vecka. Fram till dess föreslår Microsoft att man använder en eller flera av följande lösningar:

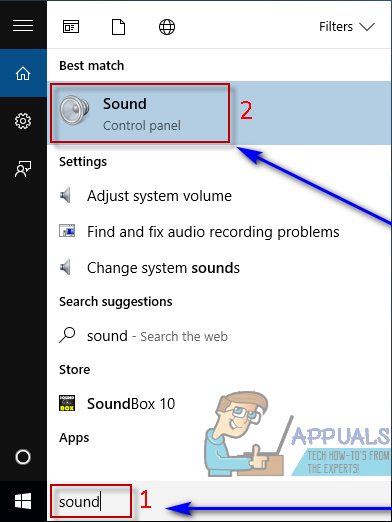

- Inaktivera förhandsgranskningsfönstret och informationsfönstret i Windows Explorer

- Inaktiverar WebClient-tjänsten

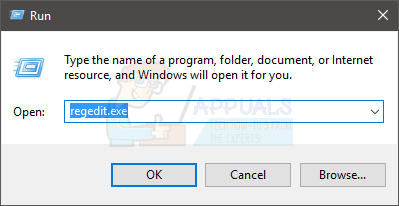

- Byt namn på ATMFD.DLL (på Windows 10-system som har en fil med det namnet), eller inaktivera alternativt filen från registret

Den första åtgärden kommer att hindra Windows Explorer från att automatiskt visa typsnitt för öppen typ. För övrigt förhindrar denna åtgärd vissa typer av attacker, men det hindrar inte en lokal, autentiserad användare från att köra ett speciellt utformat program för att utnyttja sårbarheten.

Angripare utnyttjar unpatched Windows zero day-brister, sa Microsoft i en säkerhetsrådgivning på måndag. Företaget sa att 'begränsade målinriktade attacker' kan utnyttja två omatchade fjärrkod-verkställande (RCE) sårbarheter i Windows ... https://t.co/JHjAgO4sSi via @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 mars 2020

Att inaktivera WebClient-tjänsten blockerar vektorn som angripare troligen skulle använda för att utföra fjärranvändning. Den här lösningen kommer att leda till att användarna ombeds bekräfta innan de öppnar godtyckliga program från Internet. Ändå är det fortfarande möjligt för angripare att köra program som ligger på den riktade användarens dator eller lokala nätverk.

Den senaste föreslagna lösningen är ganska besvärlig eftersom det kommer att orsaka visningsproblem för applikationer som är beroende av inbäddade teckensnitt och kan orsaka att vissa appar slutar fungera om de använder OpenType-teckensnitt.

En RCE-sårbarhet som påverkar Windows har upptäckts, där Microsoft betraktar dess svårighetsgrad som kritisk. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 mars 2020

Som alltid uppmanas Windows OS-användare att vara på utkik efter misstänkta förfrågningar om att visa otillförlitliga dokument. Microsoft har lovat en permanent fix, men användare bör avstå från att komma åt eller öppna dokument från overifierade eller opålitliga källor.

Taggar Windows