Let’s Encrypt är ett Linux Foundation Collaborative Project, öppet certifikatutfärdare, tillhandahållet av Internet Security Research Group. Det är gratis för alla som äger ett domännamn att använda Låt oss kryptera för att få ett pålitligt certifikat. Möjligheten att automatisera förnyelseprocessen samt att göra det enklare att installera och konfigurera. Hjälp till att skydda webbplatser och främja TLS-säkerhetsmetoder. Behåll transparens, med alla certifikat offentligt tillgängliga för inspektion. Låt andra använda sina utgivnings- och förnyelseprotokoll som en öppen standard.

I huvudsak försöker Låt oss kryptera att göra säkerheten inte beroende av löjliga ringar gjorda av stora, för vinstdrivande organisationer. (Du kan säga att jag tror på öppen källkod, och det här är öppen källkod när det är bäst).

Det finns två alternativ: ladda ner paketet och installera från förvar, eller installera certbot-auto-omslaget (tidigare letsencrypt-auto) från letsencrypt direkt.

För att ladda ner från förvaren

sudo apt-get install letsencrypt -y

När installationen är klar, är det dags att få ditt certifikat! Vi använder den enbart fristående metoden och leker en instans av en server bara för att skaffa ditt certifikat.

sudo letsencrypt certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

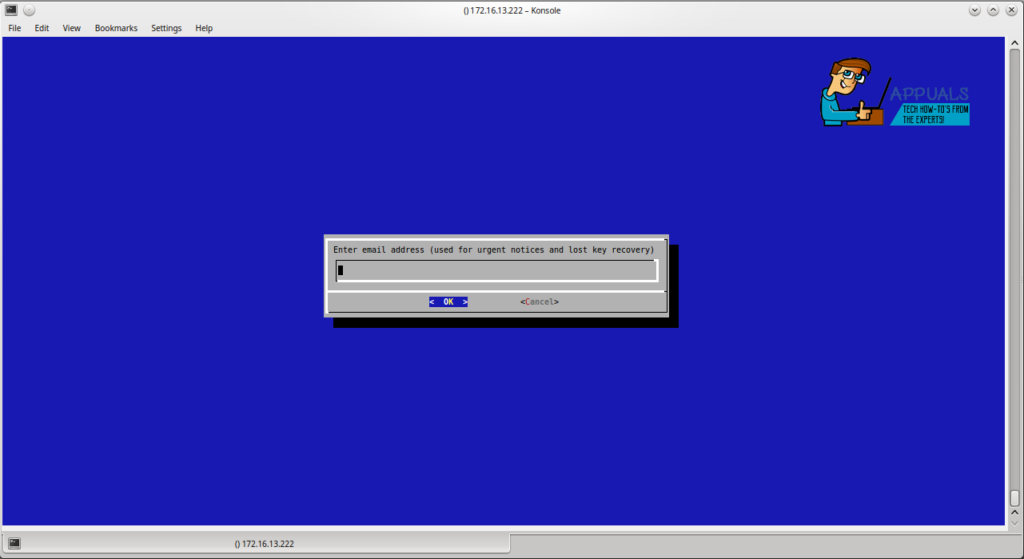

Ange din e-post och godkänn användarvillkoren. Du bör nu ha ett certifikat som är bra för var och en av domänerna och underdomänerna du angav. Varje domän och underdomän utmanas, så om du inte har en dns-post som pekar på din server, kommer begäran att misslyckas.

Om du vill testa processen innan du får ditt faktiska certifikat kan du lägga till –test-cert som ett argument efter certonly. Obs: –test-cert installerar ett ogiltigt certifikat. Du kan göra detta ett obegränsat antal gånger, men om du använder live-certs finns det en räntesats.

Vilda kortdomäner stöds inte, och det verkar inte heller att de kommer att stödjas. Anledningen är att eftersom certifikatprocessen är gratis kan du begära så många du behöver. Du kan också ha flera domäner och underdomäner på samma certifikat.

Flyttar till konfigurationen av NGINX för att använda vårt nyförvärvade certifikat! För sökvägen till certifikatet använder jag den aktuella sökvägen snarare än ett reguljärt uttryck.

Vi har SSL, kan lika gärna omdirigera all vår trafik till den. Det första serveravsnittet gör just det. Jag har ställt in den för att omdirigera all trafik, inklusive underdomäner, till den primära domänen.

Om du använder Chrome och inte inaktiverar de ovan angivna ssl-koderna får du err_spdy_inadequate_transport_security. Du måste också redigera nginx conf-filen för att se ut så här för att kringgå ett säkerhetsfel i gzip

Om du upptäcker att du får något som åtkomst nekad - måste du dubbelkontrollera att serverns namn (och root) är korrekt. Jag slog precis mitt huvud mot väggen tills jag gick ut. Lyckligtvis i mina mardrömmar kom svaret - du glömde att ställa in din rotkatalog! Blodiga och utblåsta satte jag i roten och där är det, mitt underbara index.

Om du stavar för att konfigurera för separata underdomäner kan du använda

Du kommer att uppmanas att skapa ett lösenord för användarnamnet (två gånger).

sudo service nginx starta om

Nu kommer du att kunna komma åt din webbplats var som helst med ett användarnamn och lösenord, eller lokalt utan. Om du alltid vill ha en lösenordsutmaning, ta bort tillåtelsen 10.0.0.0/24; # Byt till din lokala nätverkslinje.

Tänk på avståndet för auth_basic, om det inte är rätt får du ett fel.

Om du har lösenordet fel får du en 403

En sista sak vi behöver göra, ställa in automatisk förnyelse av SSL-certifikaten.

För detta är ett enkelt cron-jobb rätt verktyg för jobbet, vi kommer att sätta det som root-användare för att förhindra tillståndsfel

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * letsencrypt Renew’) | sudo crontab -

Anledningen till att du använder / dev / null är att se till att du kan skriva till crontab, även om en tidigare inte fanns.

3 minuter läst