Microsofts trådlösa skärmadapter. Bärbar dator G7

Microsofts trådlösa skärmadapter V2 har diagnostiserats med tre sårbarheter: sårbarhet för kommandainjektion, trasig sårbarhet för åtkomstkontroll och ond ondskapsangrepp. Den första sårbarheten har endast testats på Microsoft Wireless Display Adapter V2-programvaruversionerna 2.0.8350 till 2.0.8372 och har visat sig påverka alla versioner i detta sortiment. Den trasiga åtkomstkontrollen och de onda tvillingangreppssårbarheterna har visat sig endast påverka programversion 2.0.8350 i det testade intervallet. Andra versioner av programvaran testades inte och sårbarheterna har ännu inte utnyttjats. Sårbarheten för kommandoinjektion har tilldelats etiketten CVE-2018-8306 och den har fått en relativt måttlig riskbedömning.

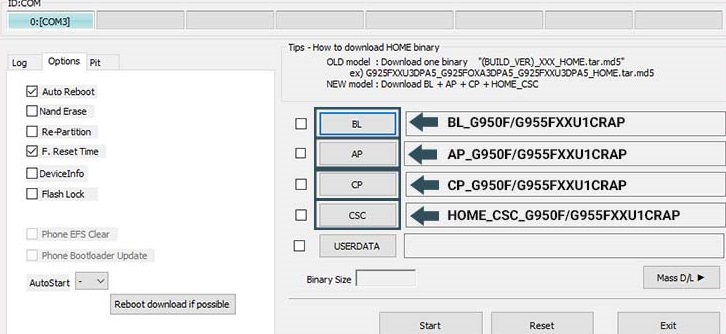

Microsoft Wireless Display Adapter är en hårdvaruenhet som gör det möjligt att sända skärmar från Miracast-aktiverade Microsoft Windows-enheter. Mekanismen använder Wi-Fi Direct-anslutningen och Miracast-ljud- / videoöverföringskanalen för att sända skärmen. Processen är WPA2-krypterad enligt krypteringen av den Wi-Fi-anslutning som används för ökad säkerhet.

För att para ihop enheten med skärmen erbjuder mekanismen både en tryckknappsanslutning och en PIN-anslutning. När anslutningen har upprättats behöver enheten inte verifieras för varje efterföljande anslutning.

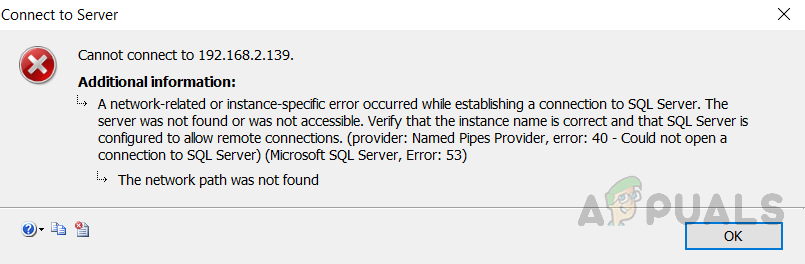

Fortsatt med denna tidigare uppnådda auktorisering kan en sårbarhet för kommandainjicering uppstå när namnet på bildskärmsadaptern är inställd i parametern 'NewDeviceName'. Skapar en situation där karaktärer undgår kommandoradsskript, är enheten inställd i en startslinga där den slutar fungera ordentligt. Det drabbade skriptet för denna sårbarhet är skriptet '/cgi-bin/msupload.sh'.

Den andra sårbarheten, trasig åtkomstkontroll, kan uppstå när tryckknappens konfigurationsmetod används för enhetsparning, vilket endast kräver att enheten är inom trådlöst räckvidd utan att det behövs någon fysisk åtkomst för PIN-verifiering. När den första anslutningen har upprättats på detta sätt behöver efterföljande anslutningar inte verifieras, vilket gör att en komprometterad enhet kan ha obegränsad kontroll.

Den tredje sårbarheten, onda tvillingattack, inträffar när en angripare manipulerar en användare för att ansluta till sin MSWDA-enhet genom att vara ansluten till rättmätig MSWDA och bara lägga ut angriparens egen MSWDA för användaren att ansluta till. När anslutningen har upprättats vet inte användaren att han / hon har anslutit till fel enhet och angriparen kommer att ha tillgång till användarens filer och data, och strömma innehållet på hans / hennes enhet.

Microsoft kontaktades ursprungligen den 21stmars angående denna uppsättning sårbarheter. CVE-numret tilldelades 19thjuni och firmwareuppdateringarna släpptes den 10thi juli. Sedan dess har Microsoft just nu kommit fram med sin offentliggörande rådgivande . Sårbarheterna påverkar kollektivt versionerna 2.0.8350, 2.0.8365 och 2.0.8372 av Microsoft Wireless Display Adapter V2.

Säkerhetsuppdateringar märkta som ”viktiga” av Microsoft finns tillgängliga för alla tre versionerna på deras webbplats som en del av den publicerade säkerhetsbulletinen. En annan föreslagen åtgärd kräver att användare öppnar Microsoft Wireless Display Adapter Windows-applikationen och markerar rutan bredvid 'Para ihop med PIN-kod' på fliken 'Säkerhetsinställning'. Detta säkerställer att fysisk åtkomst till enheten krävs för att visa dess skärm och matcha PIN-koder, vilket säkerställer att en oönskad trådlös åtkomlig enhet inte enkelt ansluter till installationen. De sårbarheter som påverkar de tre versionerna fick en CVSS 3.0 baspoäng på 5,5 vardera och en tidsmässig poäng på 5 vardera.