Intel, ExtremeTech

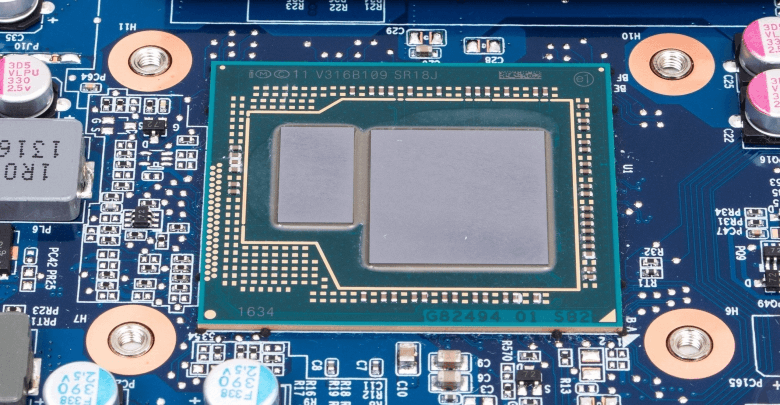

En Intel-relaterad säkerhetsproblem som anses CVE-2018-3665 skapade en uppståndelse när många organisationer försökte snabbt släppa korrigeringar för problemet på tisdag. Medan detaljer fortfarande kommer ut, antyder information som släpptes i går kväll och så sent som i eftermiddags att vissa användare faktiskt redan kan vara säkra utan att ha installerat några uppdateringar mellan 11 och 14 juni.

Lazy FP-tillståndsåterställningsfunktionalitet som tillhandahålls av vissa Intel-chips kan potentiellt utnyttjas när en användare byter mellan två olika applikationer. Operativsystemsprogramvara som använder denna instruktion istället för korrekt spara och återställa kan teoretiskt tillåta att data läcker ut.

Intels ingenjörer fortsatte med att rekommendera att utvecklare använder Eager FP istället för Lazy FP-teknik när de byter program. Den goda nyheten är att de senaste versionerna av GNU / Linux inte påverkas av sårbarheten.

Alla som kör kärnversion 4.9 eller högre kan inte spilla några data även om de arbetar med en komprometterad processor. Linux-säkerhetsexperter har arbetat för att överföra korrigeringar till tidigare versioner av kärnan, vilket är viktigt för att säkerställa att en majoritet av användarna skyddas. Användare av de flesta distributioner kan finnas i en äldre kärna och därför behöver en uppdatering för att åtgärda problemet.

Säkerhetsexperter anser att vissa andra Unix-implementeringar också är immuna endast om användare kör senaste versioner av sitt operativsystem. Till exempel påverkar 3665 inte de senaste snurrarna av DragonflyBSD eller OpenBSD. Ingenjörer uppgav också att användare av Red Hat Enterprise Linux 7 inte påverkas så länge de använder kärn-alt-paketet, även om användare av standard RHEL 7 borde uppdatera.

Deras representanter nämnde också att maskiner som kör RHEL på hårdvara som drivs av AMD-utrustning inte påverkas. Utvecklare uppgav att användare som startar Linux-kärnan på äldre processorer med 'eagerfpu = on' som parameter redan har mildrat problemet.

Även om en installation är sårbar för 3665 betyder det inte att något skadligt faktiskt kommer att hända. Skadlig programvara måste vara inbäddad i den för att det ska hända. Om så var fallet skulle infektionen bara kunna ta bort små mängder data varje gång en applikation byttes mot en annan medan den fortfarande körs. Ändå uppmanas användarna att uppdatera för att förhindra framtida problem med tanke på hur svårt detta problem är.

Taggar Intel Linux-säkerhet

![[FIX] Runtime Error vid installation av Malwarebytes (kunde inte installera Proc)](https://jf-balio.pt/img/how-tos/22/runtime-error-when-installing-malwarebytes.jpg)