TappLock Corp., HiConsumption

Infosec-experter från PenTest Partners formade ett test förra veckan där de kunde låsa upp TappLocks smarta hänglåssteknik på bara några sekunder. Dessa forskare kunde utnyttja sårbarheter i den digitala autentiseringsmetoden, som de ansåg hade allvarliga problem. Tekniker från PenTest anmärkte att de trodde att en person som kunde ta reda på Bluetooth Low Energy MAC-adressen som tilldelats smartlåset sedan kunde låsa upp koden.

Även om detta inte skulle vara en enkel uppgift för de flesta individer, sänder enheten den här adressen så de som är skickliga med trådlös teknik kanske kan ångra låset så snart de avlyssnade en sändning. Verktygen som behövs för att fånga upp en sådan sändning skulle inte vara särskilt svåra att hitta för dem med sådana färdigheter.

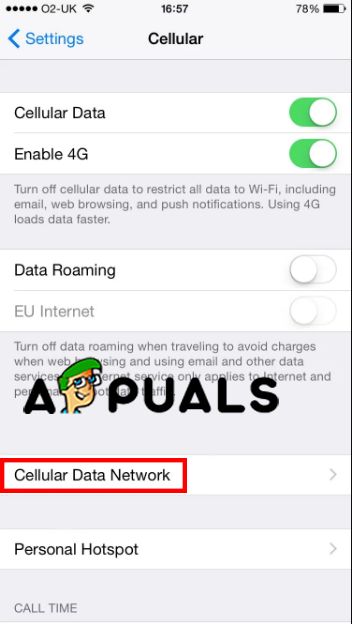

Vangelis Stykas, en IoT-forskare från Thessaloniki, har nu släppt en rapport om att TappLocks molnbaserade administrationsverktyg också påverkas av en sårbarhet. Rapporten säger att de som loggar in på ett konto är funktionellt bemyndigade att kontrollera andra konton om de känner till ID-namnen på andra användare.

TappLock verkar för närvarande inte använda en säker HTTPS-anslutning för att överföra data tillbaka till hemmabasen. Dessutom är konto-ID: n baserade på en inkrementell formel som gör dem närmare hemadresser än faktiska ID: n.

Stykas fann att han inte kunde lägga till sig själv som en auktoriserad användare av något lås som inte tillhör honom, vilket innebär att sårbarheten har begränsningar även utan att företaget bakom låset släpper en lapp.

Han uppgav dock att han kunde läsa några bitar av personlig information från ett konto. Detta inkluderar den sista platsen där låset öppnades. I teorin kunde en angripare ta reda på vad som var den bästa tiden att få fysisk tillgång till ett område. Det verkar också som att han kunde öppna ett nytt lås med den officiella appen.

Även om det ännu inte har gjorts några meddelanden om korrigeringsfiler, är det inte svårt att tro att företaget skulle släppa några ändringar snart nog med tanke på att de har arbetat hårt för att korrigera andra sårbarheter. Ändå fann forskare också att oavsett vilka digitala säkerhetsfunktioner som var aktiverade i appen kunde de fortfarande klippa igenom låset med ett par gammaldags bultknivar.

Taggar infosec