Docker, Inc.

Det har nu bekräftats att Dockers team var tvungen att dra 17 olika containerbilder som hade farliga bakdörrar lagrade inuti dem. Dessa bakdörrar hade använts för att installera saker som hackad gruvprogramvara för kryptovaluta och omvänd skal på servrar under ungefär det senaste året. Nya Docker-bilder går inte igenom någon form av säkerhetsgranskningsprocess, så de listades på Docker Hub så snart de publicerades i maj 2017.

Alla bildfiler överfördes av en enskild individ eller grupp som arbetar under docker123321, som är knuten till ett register som rensades den 10 maj i år. Några paket installerades över en miljon gånger, men det betyder inte nödvändigtvis att de faktiskt hade infekterat så många maskiner. Inte alla bakdörrar har någonsin aktiverats och användare kan ha installerat dem mer än en gång eller lagt dem på olika typer av virtualiserade servrar.

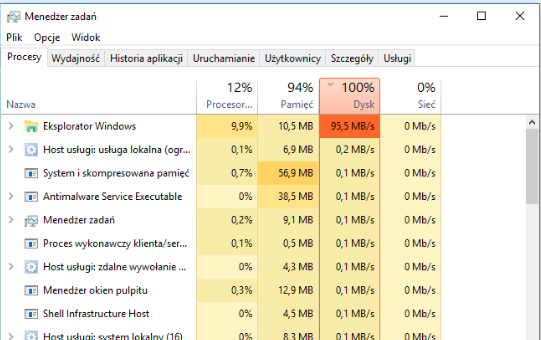

Både Docker och Kubernetes, som är ett program för hantering av storskaliga Docker-bilddistributioner, började visa oregelbundna aktiviteter redan i september 2017 men bilderna drogs bara relativt nyligen. Användare rapporterade ovanliga händelser på molnservrar och rapporter publicerades på GitHub liksom en populär sida för sociala nätverk.

Linux-säkerhetsexperter hävdar att i de flesta fall där attackerna faktiskt lyckades, använde de som utför attackerna de smittade bildfilerna för att starta någon form av XMRig-programvara på utsatta servrar för att bryta Monero-mynt. Detta gav angriparna möjlighet att bryta över $ 90.000 i Monero beroende på aktuella växelkurser.

Vissa servrar från och med den 15 juni kan fortfarande äventyras. Även om de smittade bilderna raderades, kan angripare ha fått någon form av andra metoder för att manipulera en server. Vissa säkerhetsexperter har rekommenderat att torka servrarna rena, och de har gått så långt att de antyder att att dra bilder från DockerHub utan att veta vad som finns i dem kan vara en osäker metod för framtiden.

De som bara någonsin har distribuerat hemlagade bilder i Docker- och Kubernetes-miljöer påverkas dock inte. Detsamma gäller för dem som bara någonsin har använt certifierade bilder.