AVTech CCTV-tillverkare. Lakson

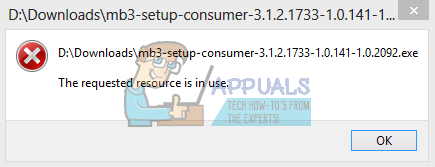

En AVTech enhetsutnyttjande erkändes i oktober 2016 efter en rådgivande släpptes av Security Evaluation Analysis and Research Laboratory. Utnyttjandet skisserade 14 sårbarheter i DVR, NVR, IP-kamera och liknande enheter samt all firmware från CCTV-tillverkaren. Dessa sårbarheter inkluderar: lagring av administrativt lösenord i klartext, saknat CSRF-skydd, oautentiserad informationsutlämning, oautentiserad SSRF i DVR-enheter, oautentiserad kommandainjektion i DVR-enheter, autentiseringsomgång # 1 & 2, oautentiserad filnedladdning från webbrot, inloggningsfångar bypass # 1 & 2, och HTTPS som används utan certifikatverifiering, liksom tre typer av autentiserade sårbarheter för kommandoinjektion.

En expertkodkod för malware, EliteLands, arbetar med att utforma ett botnet som utnyttjar dessa sårbarheter för att utföra DDoS-attacker, stjäla information, skräppost och ge sig själv tillgång till den attackerade enheten. Hackaren hävdar att han inte har för avsikt att använda detta botnet för att särskilt utföra sådana attacker utan att varna människor för förmågan som sådana sårbarhetsutnyttjande utgör. Precis som det senaste Hide 'N Seek botnet som fungerade för att hacka AVTech-enheter, syftar detta nya botnet med namnet 'Death' till att göra detsamma med en mer polerad kod. Syftet med EliteLands avslöjades av NewSky Securitys forskare, Ankit Anubhav, som avslöjade för Bleeping Computer att EliteLands sa, ”The Death botnet har inte attackerat något större än men jag vet att det kommer att göra. Döds botnet-syftet var orginalt bara för ddos men jag har en större plan på det snart. Jag använder den inte för attacker bara för att göra kunderna medvetna om den kraft den har. ”

Från och med mars 2017 kom AVTech fram till att arbeta med SEARCH-Lab för att förbättra säkerhetssystemen på sina enheter. Firmwareuppdateringar skickades ut för att korrigera några av problemen men flera sårbarheter kvarstår. Death Botnet arbetar för att utnyttja de återstående sårbarheterna för att komma åt CCTV-nätverket för AVTech och dess IoT-enheter, vilket innebär att användare av varumärkets produkter löper hög risk. Den särskilda sårbarheten som gör allt detta är kommandosprutningssårbarheten i enheterna, vilket gör att de läser lösenord som skalkommando. Anubhav förklarade att EliteLands använder brännarkonton för att utföra nyttolast på enheter och infektera dem, och enligt honom var över 130 000 AVTech-enheter utsatta för att utnyttja tidigare och 1200 sådana enheter kan fortfarande hackas med den här mekanismen.

Förra månaden kom AVTech ut med en säkerhet bulletin varna användarna för risken för dessa attacker och rekommendera att användare byter lösenord. Detta är dock inte en lösning. Tidigare firmwareuppdateringar från företaget har arbetat för att minska antalet utnyttjbara sårbarheter men ytterligare sådana uppdateringar krävs för att helt minska risken.