Rumy IT-tips

WPA / WPA2 har länge bestämts för att vara den säkraste formen för WiFi-kryptering. I oktober 2017 befanns dock WPA2-protokollet vara sårbart för en KRACK-attack för vilken lindringstekniker fastställdes. Det verkar som om den trådlösa nätverkskrypteringen är under attack igen, den här gången med utnyttjandet av en WPA / WPA2-sårbarhet som kallas PMKID.

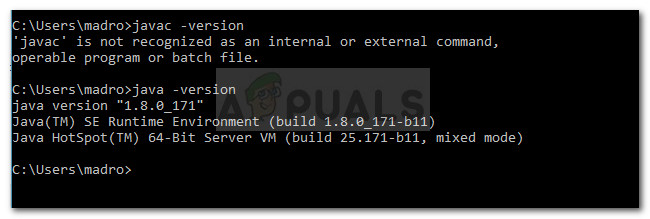

Vi har utvecklat en ny attack mot WPA / WPA2. Det krävs ingen mer fullständig 4-vägs handskakningsinspelning. Här är alla detaljer och verktyg du behöver: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 augusti 2018

Denna sårbarhet delades av ett Twitter-konto (@hashcat) som twittrade en bild av koden som kunde kringgå EAPOLs 4-vägs handskakningskrav och attackera nätverksanslutningen. I en posta på kontowebbplatsen förklarade utvecklarna bakom exploateringen att de letade efter sätt att attackera WPA3-säkerhetsstandarden men misslyckades på grund av dess protokoll för samtidig autentisering av lika (SAE). Istället lyckades de dock snubbla över denna sårbarhet i WPA2-protokollet.

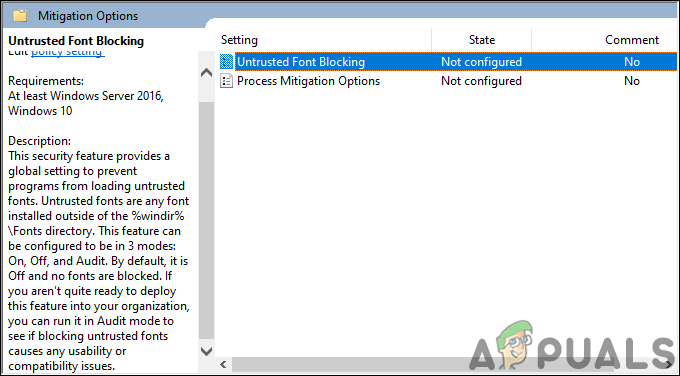

Denna sårbarhet utnyttjas på Robust Security Network Information Element (RSNIE) i en enda EAPOL-ram. Den använder HMAC-SHA1 för att härleda PMKID med nyckeln som PMK och dess data är sammankoppling av en fast sträng 'PMK-namn' som innehåller åtkomstpunkt och station MAC-adresser.

Enligt utvecklarens inlägg behövs tre verktyg för att utföra attacken: hcxdumptool v4.2.0 eller högre, hcxtools v4.2.0 eller högre och hashcat v4.2.0 eller högre. Denna sårbarhet gör det möjligt för angriparen att kommunicera med AP direkt. Det kringgår eventuell återutsändning av EAPOL-ramar och eventuellt ogiltigt lösenordsinmatning. Attacken tar också bort förlorade EAPOL-ramar i fallet att en AP-användare är för långt ifrån angriparen, och det får slutdata att visas i en vanlig hex-kodad sträng i motsats till utdataformat som pcap eller hccapx.

Koden och detaljer om hur koden fungerar för att utnyttja denna sårbarhet förklaras i utvecklarens inlägg. De har uppgett att de är osäkra på vilka WiFi-routrar denna sårbarhet påverkar direkt och hur effektivt det är på respektive anslutningar. De tror dock att denna sårbarhet med största sannolikhet kan utnyttjas i alla 802.11i / p / q / r-nätverk där roamingfunktioner är aktiverade, vilket är fallet med de flesta routrar idag.

Tyvärr för användarna finns det ännu inga begränsningstekniker för denna sårbarhet. Det uppstod för några timmar sedan och det finns inga nyheter om att routertillverkare tar (eller gör uppenbara att de har tagit) meddelande.