Wireshark Packet Analyzer. Oanalista

En bypass-säkerhetsproblem upptäcks i Wireshark-nätverksprotokollanalysatorn. Sårbarheten, märkt CVE-2018-14438 , påverkar den kostnadsfria open source-paketanalysatorn i alla versioner fram till 2.6.2. Risken utgörs av att åtkomstkontrollistan som hanterar användare och deras rättigheter är för en mutex med namnet “Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}.” Denna mutex-funktion fortsätter för Wireshark och sammanlänkade processer kontinuerligt så att NSIS-installationsprogrammet kan informera användaren om att Wireshark är i drift.

Denna mutex-funktion i wsutil / file_util.c anropar SetSecurityDescriptorDacl kan ställa in en null-deskriptor i DACL. Möjligheten att skapa null ACL: er på detta sätt kan utnyttjas av alla fjärranfallare som potentiellt kan ställa in null för alla användare inklusive administratören, vilket skulle begränsa allas kontroll samtidigt som hackaren får åtkomst för att begränsa rättigheter, missbruka egna rättigheter och utföra godtycklig kod.

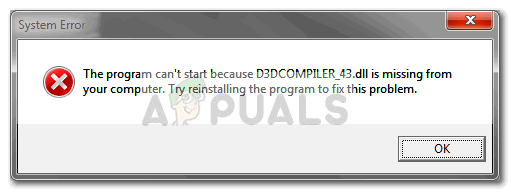

Denna sårbarhet kategoriseras som ett fel i den vanliga verktyget (libwsutil) -komponenten i paketanalysatorn, särskilt ett fel i den felaktiga funktionen SetSecurityDescriptorDacl. Det har rankats som en relativt låg risk sårbarhet i detta skede. Det omedelbara svaret är att säkerställa att icke-nollbeskrivare bara kan ställas in men säkerhetseffekterna av detta är okända. En uppdatering eller korrigering har inte släppts för att åtgärda denna sårbarhet ännu.