Universal Media Server. Sladdskärning

En utsatt XML-sårbarhet för extern entitetsbehandling har hittats av Chris Moberly i XML-parsningsmotorn i Universal Media Server version 7.1.0. Sårbarheten tilldelade den reserverade etiketten CVE-2018-13416 , påverkar tjänsten Simple Service Discovery Protocol (SSDP) och Universal Plug and Play (UPnP).

Universal Media Server är en gratis tjänst som vidarebefordrar ljud, video och bilder till DLNA-kompatibla enheter. Det fungerar bra med Sony PlayStations 3 och 4, Microsofts Xbox 360 och One, och ett brett utbud av smartphones, smarta tv-apparater, smarta skärmar och smarta multimediaspelare.

Sårbarheten tillåter en obehörig angripare på samma LAN att få åtkomst till filer på systemet med samma behörigheter som den auktoriserade användaren som kör Universal Media Server-tjänsten. Angriparen kan också använda SMB-anslutningar (Server Message Block) för att manipulera NetNTLM-säkerhetsprotokollet för att exponera information som kan konverteras till klartext. Detta kan enkelt användas för att stjäla lösenord och andra referenser från användaren. Med samma mekanism kan angriparen utföra kommandon på Windows-enheter på distans genom att utmana eller svara på NetNTLM-säkerhetsprotokollet.

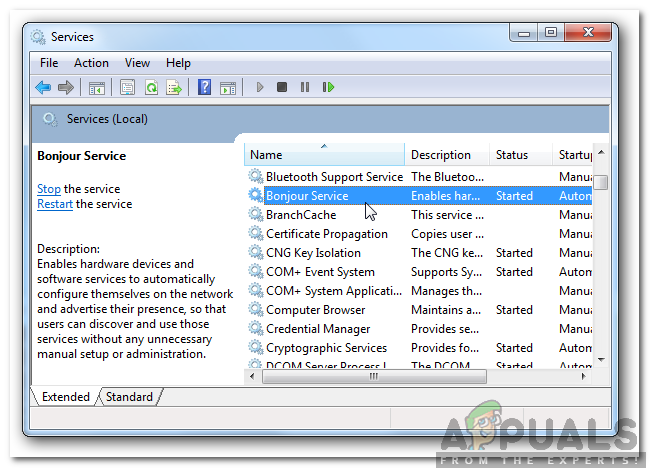

SSDP-tjänsten skickar ut en UDP-multicast till 239.255.255.250 på port 1900 för upptäckt och parning av UPnP-enheter. När den här anslutningen har upprättats skickar enheten tillbaka en plats för en Device Descriptor XML-fil som innehåller mer information om den delade enheten. UMS utnyttjar sedan information från denna XML-fil via HTTP för att upprätta anslutningen. Sårbarheten i detta framträder när angripare skapar sina egna XML-filer på den avsedda platsen, så att de kan manipulera UMS beteende och dess kommunikation i detta avseende. När UMS analyserar den distribuerade XML-filen kommer den åt SMB vid variabeln $ smbServer, vilket gör att en angripare kan använda den här kanalen för att utmana eller svara på NetNTLM-säkerhetsprotokollet som önskat.

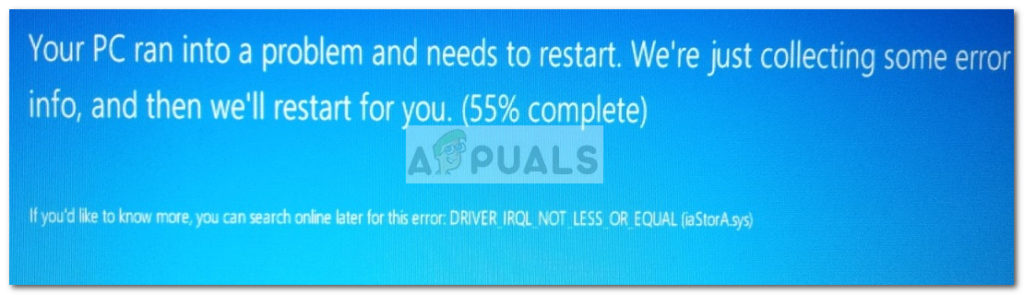

Risken att denna sårbarhet utgör är kompromissen av känslig information åtminstone och fjärrkommandokörning på högsta utnyttjandegrad. Det har visat sig att det påverkar version 7.1.0 av Universal Media Server på Windows 10-enheter. Man misstänker också att tidigare versioner av UMS är sårbara för samma problem men endast version 7.1.0 har hittills testats för det.

Det mest grundläggande utnyttjandet av denna sårbarhet kräver att angriparen ställer in XML-filen så att den läser följande. Detta ger angriparen åtkomst till NetNTLM-säkerhetsprotokollet, vilket möjliggör sidorörelse genom nätverket på grundval av ett enda komprometterat konto.

& xxe; & xxe-url; 1 0Om angriparen utnyttjar sårbarheten genom att köra onda-ssdp verktyg från en värd och startar en netcat-lyssnare eller Impacket på samma enhet, kommer angriparen att kunna manipulera enhetens SMB-kommunikation och extrahera data, lösenord och information i klartext. En angripare kan också hämta fullständig enradig information från filer från offrets dator på distans genom att ställa in Device Descriptor XML-filen så att den läser följande:

&skicka;Detta uppmanar systemet att återvända för att samla in en annan data.dtd-fil som angriparen kan ställa in för att läsa:

%Allt;Genom att manipulera dessa två filer kan angriparen hämta enradig information från filer på offrets dator med tanke på att angriparen ställer in kommandot att se på en specifik plats.

UMS informerades om denna sårbarhet inom några timmar efter upptäckten och företaget har informerat om att de arbetar med en korrigeringsfil för att lösa säkerhetsproblemet.