Tidigare i veckan publicerade en användare på Twitter som går under användarnamnet SandboxEscaper på sociala medieplattformens flöde med information om en noll-dagars sårbarhet för lokal privilegiereskalering som plågar Microsofts Windows operativsystem. Användaren, SandboxEscaper, inkluderade också ett bevis på koncept tillsammans med sitt inlägg som länkades till via en GitHub-webbplatsreferens som innehöll bevis på koncept i detalj.

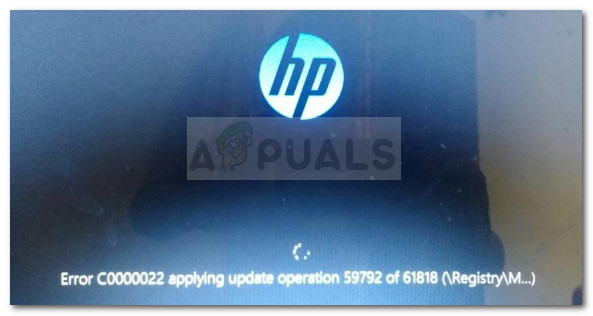

Enligt den information som användaren har lagt upp finns den lokala säkerhetsproblemet för eskalering av lokala privilegier i gränssnittet Advanced Local Procedure Call (ALPC) som Microsoft Windows Task Scheduler använder. Att utnyttja denna sårbarhet kan ge en skadlig angripare rätten att få lokala användarbehörigheter för systemet på den utnyttjade enheten.

Fortsätter användarens tweet verkar det som om det inte finns någon leverantör som släppte arbete för denna sårbarhet ännu. Det verkar också som att trots sårbarhetsdiskussionen på Twitter av SandboxEscaper och dess validering av andra säkerhetsforskare som Kevin Beaumont, har sårbarheten inte lösts officiellt av säljaren och den har inte ens fått ett CVE-identifikationsmärke ännu för vidare utredning. och offentliggörande av information. Trots att det inte har bearbetats i CVE-domänen har sårbarheten rankats på CVSS 3.0-skalan för att vara av medelrisk och kräver snabb uppmärksamhet.

Det finns en slutanvändare -> FEL för eskalering av privilegier i SYSTEM i Windows via Aktivitetsschemaläggare, det fungerar. Också någon hyra @SandboxEscaper . https://t.co/TArOrY0YGV

- Registrera dig för att rösta (@GossiTheDog) 27 augusti 2018

Även om Microsoft ännu inte har släppt någon fix, officiell uppdatering eller rådgivning angående problemet, har en talesman från Microsoft bekräftat att företaget är medvetet om sårbarheten och tillade att Microsoft 'proaktivt kommer att uppdatera berörda råd så snart som möjligt.' Med tanke på Microsofts resultat när det gäller att tillhandahålla snabba och smarta korrigeringar för riskabla sårbarheter kan vi förvänta oss en uppdatering mycket snart.

0patch har dock släppt en mikropatch för sårbarheten under tiden som berörda användare kan implementera vid behov. Mikropatchen fungerar på fullständigt uppdaterad 64-bitars Windows 10-version 1803 och 64-bitars Windows Server 2016. För att uppnå denna mikropatch måste du ladda ner och köra 0patch Agent-installationsprogrammet, registrera dig för tjänsten med ett konto och sedan ladda ner tillgängliga mikropatchuppdateringar enligt behov av ditt system. Nedladdningssidan innehåller också den senaste mikropatchen för Task Scheduler-sårbarhet. 0patch varnar för att mikropatchen är en tillfällig fix och att den officiella versionen från Microsoft bör sökas som en permanent lösning på sårbarheten.

Överraskande försvann SandboxEscaper helt från Twitter med sitt konto försvunnit från mainstream-flödena strax efter information angående nolldagars Windows-exploatering publicerades. Det verkar som att användaren nu är tillbaka på Twitter (eller fluktuerar på och på webbplatsen för sociala medier), men ingen ny information har delats om problemet.

Taggar Microsoft Windows

![Windows 10 startmeny fungerar inte [Fix]](https://jf-balio.pt/img/how-tos/39/windows-10-start-menu-not-working.jpg)