Apple (Foto av Medhat Dawoud på Unsplash)

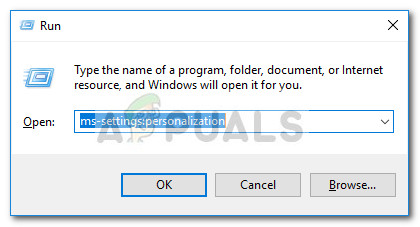

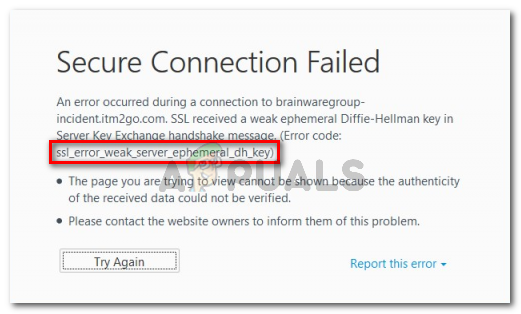

Apple iOS, standardoperativsystemet för alla iPhones, innehöll sex kritiska 'Zero Interaction' -problem. Googles elit ”Project Zero” -team, som jagar efter allvarliga buggar och programvarufel, upptäckte detsamma. Intressant nog har Googles säkerhetsforskargrupp framgångsrikt replikerat de åtgärder som kan utföras med hjälp av säkerhetsfel i naturen. Dessa buggar kan eventuellt tillåta alla fjärranfallare att ta administrativ kontroll över Apple iPhone utan att användaren behöver göra något annat än att ta emot och öppna ett meddelande.

Apple iPhone-operativsystemversioner före iOS 12.4 visade sig vara mottagliga för sex ”interaktionsfria” säkerhetsfel, upptäckt Google. Två medlemmar av Google Project Zero har publicerat detaljer och till och med framgångsrikt demonstrerat Proof-of-Concept för fem av de sex sårbarheterna. Säkerhetsfel kan betraktas som ganska allvarliga helt enkelt för att de kräver minst möjliga åtgärder utförda av det potentiella offret för att äventyra iPhones säkerhet. Säkerhetsproblemet påverkar iOS-operativsystemet och kan utnyttjas via iMessage-klienten.

Google följer 'Ansvarsfulla metoder' och informerar Apple om de allvarliga säkerhetsfel i iPhone iOS:

Google kommer att avslöja detaljer om säkerhetsproblem i Apple iPhone iOS på Black Hat säkerhetskonferens i Las Vegas nästa vecka. Sökjätten behöll dock sin ansvarsfulla praxis att varna respektive företag om säkerhetshål eller bakdörrar och rapporterade först problemen till Apple för att låta det utfärda korrigeringar innan teamet avslöjade detaljerna offentligt.

Med hänsyn till de allvarliga säkerhetsfelen, skyndade Apple sig att plocka upp felen. Men det kanske inte har lyckats helt. Detaljer om en av de 'interaktionsfria' sårbarheterna har hållits privata eftersom Apple inte helt löste felet. Informationen om detta erbjöds av Natalie Silvanovich, en av de två Google Project Zero-forskarna som hittade och rapporterade buggarna.

Google avslöjar näve med brister i Apples iMessage-app

Ingenting är immunt mot virus, skadlig kod och liknande eller kodande brister: MacOS, Android, iOS, Linux, Windows - de är alla sårbara. Patcher och antivirala medel är alltid nödvändiga för ALLA operativsystem https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 30 juli 2019

Forskaren noterade också att fyra av de sex säkerhetsfelen kunde leda till körning av skadlig kod på en fjärransluten iOS-enhet. Vad som är ännu mer oroande är att dessa buggar inte behövde någon användarinteraktion. Angriparna behöver bara skicka ett specifikt kodat felaktigt meddelande till offrets telefon. Den skadliga koden kan sedan enkelt köra sig själv efter att användaren öppnat meddelandet för att visa det mottagna objektet. De andra två utnyttjandena kan göra det möjligt för en angripare att läcka data från enhetens minne och läsa filer från en fjärrenhet. Överraskande nog behövde inte heller dessa buggar användarinteraktion.

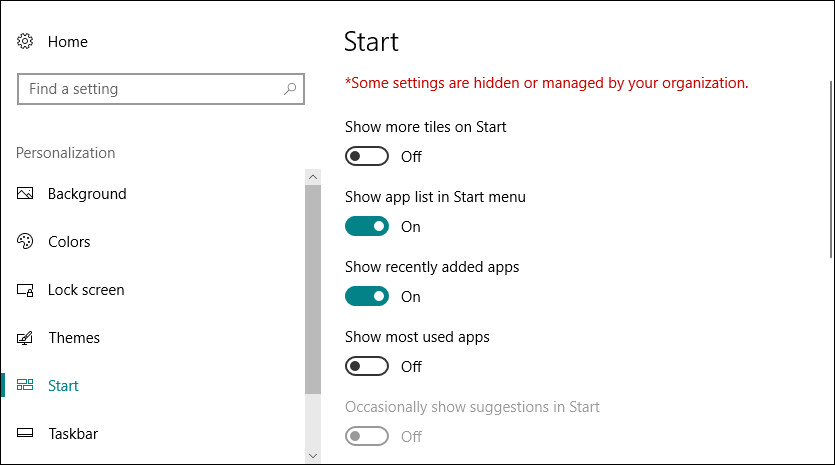

Apple kunde lyckas korrigera endast fem av de sex säkerhetsproblemen i 'Zero Interaction' i iPhone iOS?

Alla sex säkerhetsfel skulle ha lagats framgångsrikt förra veckan, den 22 juli, med Apples iOS 12.4-utgåva . Men det verkar inte vara fallet. Säkerhetsforskaren har noterat att Apple bara lyckats fixa fem av de sex säkerhetsproblemen 'Zero Interaction' i iPhone iOS. Ändå finns information om de fem buggarna som lappats tillgängliga online. Google har erbjudit detsamma genom sitt felrapporteringssystem.

De tre buggarna som tillät fjärrkörning och gav administrativ kontroll av offrets iPhone är CVE-2019-8647 , CVE-2019-8660 och CVE-2019-8662 . De länkade buggrapporterna innehåller inte bara tekniska detaljer om varje bugg utan också proof-of-concept-kod som kan användas för att skapa exploateringar. Eftersom Apple inte har lyckats korrigera den fjärde buggen från den här kategorin har detaljer om densamma hållits konfidentiella. Google har taggat denna säkerhetsproblem som CVE-2019-8641.

En av dessa brister är en problemlösning (CVE-2019-8646) som kan göra det möjligt för fjärrangripare att läsa innehållet i filer som lagras på offrets #iOS bara genom att skicka ett felaktigt meddelande via iMessage.

- The Hacker News (@TheHackersNews) 30 juli 2019

Google har taggat den femte och sjätte buggen som CVE-2019-8624 och CVE-2019-8646 . Dessa säkerhetsfel kan potentiellt tillåta en angripare att utnyttja offrets privata information. Dessa är särskilt oroande eftersom de kan läcka data från en enhets minne och läsa filer från en fjärrenhet utan att behöva någon interaktion från offret.

Med iOS 12.4 kan Apple ha blockerat alla försök att fjärrstyra iPhones via den sårbara iMessage-plattformen. Förekomsten och tillgängligheten av proof-of-concept-kod innebär dock att hackare eller skadliga kodare fortfarande kan utnyttja iPhones som inte har uppdaterats till iOS 12.4. Med andra ord, även om det alltid rekommenderas att installera säkerhetsuppdateringar så snart de blir tillgängliga, är det i det här fallet viktigt att installera den senaste iOS-uppdateringen som Apple har släppt utan dröjsmål. Många hackare försöker utnyttja sårbarheter även efter att de har patchats eller fixats. Det beror på att de är väl medvetna om att det finns en hög andel av enhetens ägare som inte uppdaterar snabbt eller helt enkelt försenar uppdateringen av sina enheter.

Allvarliga säkerhetsfel i iPhone iOS är ganska lukrativa och ekonomiskt givande på det mörka nätet:

De sex säkerhetsproblemen ”Zero Interaction” upptäcktes av Silvanovich och andra säkerhetsforskare från Google Project Zero, Samuel Groß. Silvanovich kommer att hålla en presentation om avlägsna och 'Interaktionslösa' iPhone-sårbarheter vid Black Hat-säkerhetskonferensen som planeras äga rum i Las Vegas nästa vecka.

'' Noll-interaktion 'Eller' friktionsfri Sårbarheter är särskilt farliga och orsakar djup oro bland säkerhetsexperter. A litet utdrag om samtalet att Silvanovich kommer att leverera vid konferensen lyfter fram bekymmerna om sådana säkerhetsfel i iPhone iOS. ”Det har förekommit rykten om sårbarheter på distans som inte kräver någon användarinteraktion för att attackera iPhone, men begränsad information finns tillgänglig om de tekniska aspekterna av dessa attacker på moderna enheter. Denna presentation utforskar den avlägsna, interaktionsfria attackytan på iOS. Den diskuterar potentialen för sårbarheter i SMS, MMS, Visual Voicemail, iMessage och Mail, och förklarar hur man ställer in verktyg för att testa dessa komponenter. Den innehåller också två exempel på sårbarheter som upptäckts med dessa metoder. ”

Google Project Zero Researchers avslöjar 5 'Zero Interaction' iMessage-fel, 4 fixade i iOS 12.4 @Google

CVE-2019-8660 är ett fel i minneskorruptionTvå av de avslöjade bristerna kan leda till att iPhone GUI kraschar

En av forskarna kommer att beskriva bristerna vid Black Hat USA 2019 pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 30 juli 2019

Presentationen är inställd på att vara en av de mest populära vid konferensen, främst för att iOS-buggar utan användarinteraktion är mycket sällsynta. De flesta iOS- och macOS-exploater är beroende av att lyckas lura offret att köra en app eller avslöja sina Apple-ID-uppgifter. Ett nollinteraktionsfel kräver bara att ett smutsigt meddelande öppnas för att starta exploateringen. Detta ökar risken för infektion eller säkerhetskompromiss avsevärt. De flesta smarttelefonanvändare har begränsad fastighetsskärm och slutar öppna meddelanden för att kontrollera innehållet. Ett skickligt utformat och välformulerat meddelande ökar ofta exponentiellt den upplevda äktheten, vilket ytterligare driver chanserna till framgång.

Silvanovich nämnde att sådana skadliga meddelanden kunde skickas via SMS, MMS, iMessage, Mail eller till och med Visual Voicemail. De behövde bara hamna i offrets telefon och öppnas. 'Sådana sårbarheter är en angripares heliga gral, vilket gör att de kan hacka in offerets enheter som inte upptäcks.' Förresten, hittills hittades sådana minimala säkerhetsproblem eller 'Zero Interaction' säkerhetsbrister som har använts av exploateringsleverantörer och tillverkare av lagliga avlyssningsverktyg och övervakningsprogram. Detta betyder helt enkelt sådant mycket sofistikerade buggar som orsakar minsta möjliga misstankar upptäcks och handlas främst av programvaruleverantörer som arbetar på Dark Web. Endast statssponserade och fokuserade hackgrupper har vanligtvis tillgång till dem. Detta beror på att leverantörer som får tag på sådana brister säljer dem för enorma summor pengar.

Enligt ett prisdiagram publicerat av Zerodium kan sådana sårbarheter som säljs på Dark Web eller den svarta marknaden för programvara kosta över 1 miljon dollar vardera. Detta innebär att Silvanovich kan ha publicerat information om säkerhetsutnyttjande som olagliga programvaruleverantörer kan ha debiterat var som helst mellan 5 miljoner dollar och 10 miljoner dollar. Crowdfense , en annan plattform som arbetar med säkerhetsinformation, hävdar att priset lätt kunde ha varit mycket högre. Plattformen baserar sina antaganden på det faktum att dessa brister var en del av ” no-click attack chain ”. Dessutom fungerade sårbarheterna på de senaste versionerna av iOS-exploater. Kombinerat med det faktum att det fanns sex av dem kunde en exploateringsleverantör lätt ha gjort mer än 20 miljoner dollar för partiet.

Taggar äpple Cybersäkerhet Google iOS