DELL

Dell-datorer som kör Windows-operativsystem är enligt uppgift sårbara för säkerhetsproblem med hög svårighetsgrad. Uppenbarligen skulle Dells SupportAssist, ett verktyg som är tänkt att hjälpa till att diagnostisera och lösa problem, tillåta angripare att få fullständig kontroll över datorerna genom att köra osignerad och ej godkänd kod. Med tanke på säkerhetshotet har Dell släppt två säkerhetsuppdateringar för SupportAssist på lika många månader. Emellertid fortsätter opatchade system fortfarande att vara sårbara för privilegierade eskaleringsattacker.

Dell har precis släppt en andra patch för SupportAssist-programvaran. Programvaran är i grunden en uppsättning verktyg som hjälper till att diagnostisera vanliga problem och problem i operativsystemet. Applikationen erbjuder också ett antal metoder för att hantera dessa problem. Förresten, inofficiellt kallad bloatware, är Dells SupportAssist förinstallerat på de flesta datorer som Dell levererar. Tyvärr kan några buggar i programvaran potentiellt tillåta hackare ett sätt att kompromissa med en sårbar eller omatchad dator.

För att hantera säkerhetsproblemen har Dell släppt uppdateringar för SupportAssist for Business och SupportAssist for Home. Tydligen ligger sårbarheter i en komponent som heter PC Doctor. Programvaran är en populär produkt från en amerikansk mjukvaruleverantör. Säljaren är den föredragna utvecklaren av många PC-tillverkare. PC Doctor är i huvudsak diagnostikprogramvara för hårdvara. OEM-företag distribuerar regelbundet programvaran på de datorer de säljer för att övervaka ett systems hälsa. Det är inte klart om PC Doctor bara letar efter vanliga problem och erbjuder lösningar eller hjälper OEM-företag att fjärrdiagnostisera problem.

Dell lappade tyst en SupportAssist-sårbarhet som påverkade miljontals användare https://t.co/8IvaXbVzOJ förbi @ jeffstone500 pic.twitter.com/5v074lNXy7

- CyberScoop (@CyberScoopNews) 21 juni 2019

SupportAssist levereras med de flesta Dell-bärbara datorer och datorer som kör Windows 10. Redan i april i år släppte Dell en patch för en allvarlig säkerhetsfel efter att en oberoende säkerhetsforskare fann att supportverktyget kunde användas av fjärranfallare för att ta över miljoner sårbara system. Felet fanns i Dells SupportAssist-kod själv. Säkerhetsproblemet fanns dock i ett programvarubibliotek från tredje part som tillhandahålls av PC Doctor.

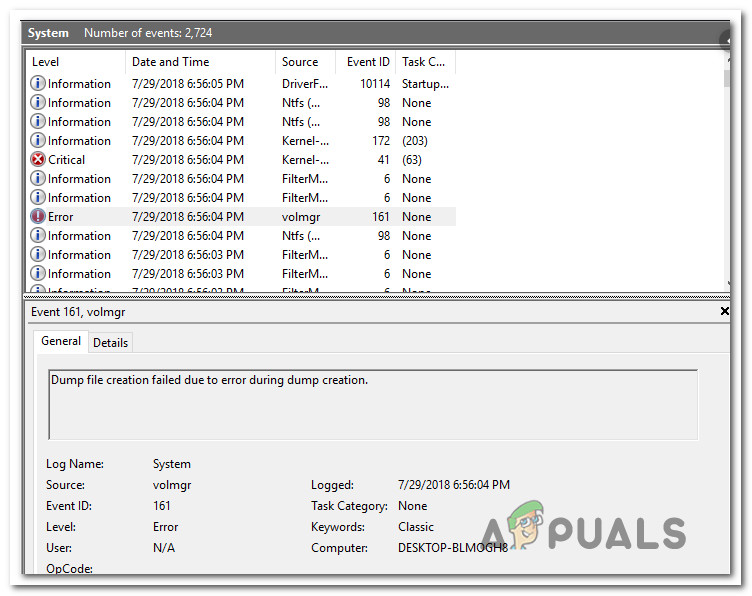

Säkerhetsundersökningar upptäckte felet i en fil som heter 'Common.dll'. Det är inte omedelbart klart om både SupportAssist och PC Doctor behövs för att utföra rättighetsupptrappningsattacken eller bara PC Doctor är tillräckligt. Experter varnar dock för att andra OEM-tillverkare förutom Dell, som litar på programvaran, ska köra en säkerhetskontroll för att säkerställa att deras lösningar inte är sårbara för hacket.

Dell har redan utfärdat en säkerhetsrådgivning efter att ha släppt plåstret. Dell uppmanar starkt användare av sina märkesdatorer att uppdatera Dell SupportAssist. Dell SupportAssist för affärsdatorer har för närvarande version 2.0 och Dell SupportAssist för hemdatorer finns på version 3.2.1. Plåstret ändrar versionsnumret efter att det har installerats.

Trots olika versioner har Dell taggat säkerhetsproblemet med en enda kod, ”CVE-2019-12280”. När korrigeringsfilen har installerats får Dell SupportAssist for Business-datorer version 2.0.1 och den för hemdatorer går upp till 3.2.2. Alla tidigare versioner fortsätter att vara sårbara för det potentiella hotet.

SupportAssist, som levereras förinstallerat på miljontals Dell-datorer, är baserad på en plattform som heter PC-Doctor, och det kan missbrukas för att ge angripare systemnivååtkomst till hårdvara och programvara. https://t.co/C944bbNWYp

- TechRepublic (@TechRepublic) 21 juni 2019

Hur fungerar Privilege Escalation Attack på Dell-datorer med SupportAssist?

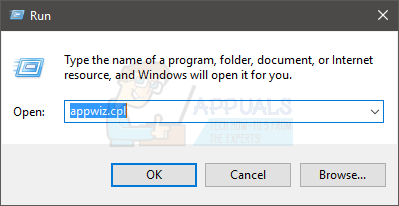

Som nämnts ovan levereras SupportAssist med de flesta Dell-bärbara datorer och datorer som kör Windows 10. På Windows 10-Dell-maskiner söker en högprivilegietjänst som kallas 'Dell Hardware Support' flera programbibliotek. Det är detta säkerhetsbehörighet och det stora antalet förfrågningar och standardgodkännanden av programvarubibliotek som kan användas av en lokal angripare för att få eskalerade behörigheter. Det är viktigt att notera att även om den tidigare säkerhetsproblemet kunde utnyttjas av fjärrangripare, kräver det senast upptäckta buggan att angriparen är i samma nätverk.

En lokal angripare eller en vanlig användare kan ersätta ett programbibliotek med ett eget för att uppnå kodkörning på operativsystemsnivå. Detta kan uppnås med hjälp av ett verktygsbibliotek som används av PC Doctor som heter Common.dll. Problemet ligger i hur denna DLL-fil behandlas. Uppenbarligen validerar inte programmet om den DLL som den laddas är signerad. Att låta en ersatt och komprometterad DLL-fil köra okontrollerad är en av de allvarligaste säkerhetsriskerna.

Överraskande nog, förutom datorer, kan andra system som är beroende av PC Doctor som bas för liknande diagnostiska tjänster också vara sårbara. Några av de mest populära produkterna inkluderar Corsair Diagnostics, Staples EasyTech-diagnostik, Tobii I-Series diagnostiska verktyg etc.

Taggar Dell