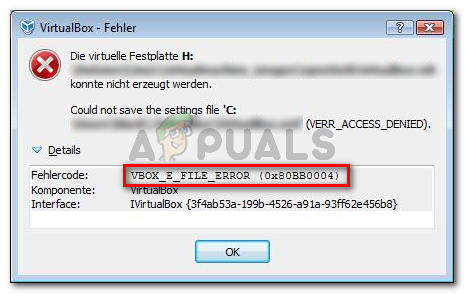

Teknikindustrin krypterar för att fixa (eller åtminstone mildra) de två nya sårbarheterna som upptäcktes av säkerhetsforskare i slutet av 2017. Smältning och Spektrum gör rubriker runt om i världen, och med goda skäl - de två bristerna påverkar nästan alla enheter som drivs av en Intel-, AMD- eller ARM-processor tillverkad under de senaste 20 åren.

Dessa sårbarheter kan påverka smartphones, stationära datorer, bärbara datorer, molnservrar och listan fortsätter. Tänk på att detta inte är ett exklusivt Microsoft-problem - alla andra leverantörer av operativsystem påverkas.

Vad är Meltdown and Spectre?

Dubbade Smältning och Spektrum , gör de två sårbarheterna det möjligt för en angripare att utnyttja kritiska brister i moderna processorer för att få tillgång till skyddat kärnminne . Med rätt färdighetsuppsättning kan en hackare teoretiskt utnyttja dem för att äventyra det processorns privilegierade minne och köra en skadlig kod för att få åtkomst till extremt känsligt minnesinnehåll från den. Detta minnesinnehåll kan innehålla lösenord, tangenttryckningar, personuppgifter och annan värdefull information.

Denna uppsättning sårbarheter visar att det är möjligt att kringgå adressutrymmeisolering - grunden för processorns integritet sedan 1980. Fram till nu har adressutrymmeisolering ansågs vara en säker isoleringsmekanism mellan användarapplikationer och operativsystem och mellan två applikationer.

Alla moderna processorer använder en serie grundläggande processer för att påskynda förfrågningar. Smältning och Spektrum dra nytta av tidpunkten för olika instruktioner för att extrahera känslig eller personlig information. Medan säkerhetsexperter bestämde att Spectre är svårare att utnyttja än Meltdown, verkar det som om det kan göra betydligt mer skada än Meltdown.

Hur påverkar det dig?

Medan Smältning kringgår isoleringen mellan användarapplikationer och operativsystemet, Spektrum tårar isoleringen mellan två olika applikationer. Det kanske mest oroande med Spectre är att hackare inte längre behöver hitta en sårbarhet inom programmet - det är teoretiskt möjligt att lura program som följer bästa metoder för att läcka ut känslig information, även om de driver en gedigen säkerhetsbutik.

Om vi skulle vara helt pessimistiska om säkerhetshotet kan ingen ansökan längre betraktas som 100% säker. Även om det inte har förekommit några bekräftade attacker som använder Spectre och Meltdown, är chansen att hackare med svart hatt redan funderar på hur du kan få tag på dina data genom att utnyttja dessa sårbarheter.

Säkerhetsfixar

Tyvärr är detta en säkerhetsfel på chipnivå som inte kan åtgärdas helt med en programuppdatering. Eftersom det kräver modifiering av OS-kärnan är den enda permanenta korrigeringen som helt eliminerar överträdelserna en arkitekturdesign (med andra ord, ersätta CPU). Detta har lämnat de stora aktörerna i teknikindustrin med lite val. Eftersom de inte kan ersätta CPU: n för alla tidigare släppta enheter är deras bästa hopp att mildra risken så mycket de kan via säkerhetsuppdateringar.

Alla leverantörer av operativsystem har släppt (eller ska släppa) säkerhetsuppdateringar för att åtgärda bristerna. Fixen har dock ett pris - säkerhetsuppdateringar förväntas sakta ner alla berörda enheter var som helst mellan 5 och 30 procent på grund av grundläggande förändringar i hur OS-kärnan hanterar minnet.

Det är sällsynt att alla stora spelare träffas i ett försök att åtgärda dessa brister, men det är också en bra indikator på hur allvarligt problemet verkligen är. Utan att få panik för mycket är det bra att hålla koll på säkerhetsuppdateringar och se till att du erbjuder din enhet det bästa skyddet du kan mot dessa sårbarheter. För att hjälpa dig i denna strävan har vi sammanställt en lista med korrigeringar mot de två säkerhetsfel.

Hur man skyddar mot Meltdown och Spectre CPU-säkerhetsfel

Nedan hittar du en lista över sätt att skydda dig mot Meltdown och Spectre-sårbarheter. Guiden är uppdelad i en serie underrubriker med det mest populära utbudet av enheter som påverkas av dessa sårbarheter. Följ guiden som passar din enhet och se till att du går igenom den här länken, eftersom vi uppdaterar artikeln med nya korrigeringar när de släpps.

Notera: Tänk på att stegen nedan till stor del är effektiva mot Meltdown, vilket är det mest omedelbara hotet mot de två säkerhetsfel. Spectre är fortfarande ett stort okänt, men säkerhetsforskare placerar det på andra plats på sin lista eftersom det är mycket svårare att utnyttja än Meltdown.

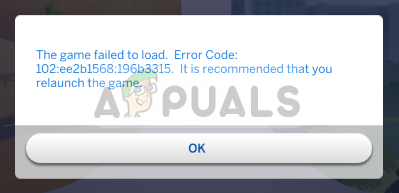

Så här åtgärdar du säkerhetsfel för Spectre och Meltdown på Windows

Det finns tre huvudkrav som måste uppfyllas för att säkerställa maximalt skydd mot de nya säkerhetsfel på Windows - OS-uppdatering, webbläsaruppdatering och firmwareuppdatering. Ur den genomsnittliga Windows-användarens synvinkel är det bästa att göra just nu att se till att du har den senaste Windows 10-uppdateringen och se till att du surfar på nätet från en lappad webbläsare.

Microsoft har redan utfärdat en nödsäkerhetsuppdatering WU (Windows uppdatering). Det verkar dock som om uppdatering inte är synlig på vissa datorer på grund av antiviruspaket från tredje part som förhindrar kärnändringar. Säkerhetsexperter arbetar med en lista över antivirusprogram som stöds, men det är minst sagt fragmenterat.

Om du inte har uppmanats att uppdatera automatiskt öppnar du ett körfönster ( Windows-tangent + R ), skriv “ kontrolluppdatering ” och slå Stiga på . I Windows uppdatering klicka på Sök efter uppdateringar och installera den nya säkerhetsuppdateringen om du uppmanas till det.

Microsoft har också tillhandahållit manuella nedladdningslänkar för att ta itu med problemet för Windows 7, Windows 8.1 och Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Notera: Länkarna ovan innehåller flera uppdateringspaket enligt olika CPU-arkitekturer. Ladda ner en patch som är tillämplig för din PC-konfiguration.

Att skydda din Windows-dator mot Spectre och Meltdown är dock lite mer komplicerat än att ladda ner en säkerhetsuppdatering från Microsoft. Den andra försvarslinjen är säkerhetsuppdateringar för webbläsaren som du använder.

- Firefox innehåller redan en fix som börjar med version 57.

- Edge och Internet Explorer för Windows 10 har redan fått säkerhetsuppdateringar som syftar till att skydda mot dessa sårbarheter.

- Krom har meddelat en säkerhetsuppdatering som planeras släppas den 23 januari.

Användarna uppmanas att acceptera alla automatiska uppdateringar för att säkerställa skydd på webbläsarenivå. Om du inte har den senaste webbläsarversionen eller om uppdateringen inte installerades automatiskt, avinstallerar du den och laddar ner den senaste versionen.

På en separat väg arbetar chiptillverkare (Intel, AMD och ARM) med uppdateringar av firmware för ytterligare hårdvaruskydd. Troligtvis kommer dessa att distribueras separat av OEM-firmwareuppdateringar. Arbetet börjar dock bara, så det kan ta ett tag tills vi ser firmwareuppdateringarna anlända till våra enheter. Eftersom det är upp till OEM: erna att släppa firmwareuppdateringar är det värt ett försök att kolla med din dators OEM-supportwebbplats för nyheter om en potentiell lösning.

Det har redan pratats om att Microsoft parar ihop sig med CPU-tillverkare för att skapa ett verktyg som kontrollerar skydd för både firmware och Windows-uppdateringar. Men tills dess måste vi kontrollera manuellt för oss själva.

Så här åtgärdar du säkerhetsfel hos Spectre och Meltdown på Android

Android-enheter påverkas också av Specter och Meltdown-sårbarheterna. Tja, åtminstone i teorin. Det var ett Google-forskargrupp som upptäckte sårbarheterna och meddelade chiptillverkarna (långt innan pressen fick tag på det). Detta hände 6 månader innan det samordnade avslöjandet ägde rum, så man kunde spekulera i att denna fördröjning gjorde det möjligt för Google att vara bättre förberedda än tävlingen.

Från och med den 5 januari började Google distribuera en ny säkerhetsuppdatering för Android för att skydda mot Meltdown och Spectre. Men med tanke på Android-världens fragmenterade natur är chansen att du inte får det så snart du vill. Naturligtvis hade Google-märkta telefoner som Nexus och Pixel prioritet och fick det nästan omedelbart OTA.

Om du äger en Android-telefon från en annan tillverkare än Google kan du vänta länge. Med tanke på den pressuppmärksamhet som Meltdown och Spectre får kan de påskynda processen avsevärt.

Men oavsett din Android-tillverkare, gå till inställningar och se om du har en ny uppdatering i väntan. Om inte, gör en onlineundersökning för att se om din telefontillverkare planerar att släppa en fix när som helst snart.

Så här fixar du säkerhetsfel för Spectre och Meltdown ios

Apple har definitivt fångats av de två sårbarheter som vi avslöjar. Medan företaget ursprungligen förnekade att någon av deras enheter påverkas av Meltdown och Spectre, har de sedan kommit till medge att felet påverkar alla iPhones . Eftersom de har en nästan identisk CPU-arkitektur påverkas iPads och iPods lika av säkerhetsfel.

Apple har meddelat att de har börjat 'mildrande förfaranden' för Meltdown i iOS 11.2, men inget släppdatum för fix på äldre versioner tillkännagavs. Det verkar som att nästa uppdatering kommer att syfta till att koppla in den potentiella Javascript-exploateringen på Safari.

Medan du väntar på ett officiellt Apple-uttalande, håll utkik efter nya uppdateringar för din iPhone, iPad eller iPod. Gå till Inställningar> Allmänt> Programuppdatering och installera alla uppdateringar som väntar.

Så här fixar du säkerhetsfel för Spectre och Meltdown på Mac

Även om Apple ursprungligen var snäva om problemet, påverkas Mac-datorer också av Meltdown och Spectre. Som det visar sig, nästan alla Apples produkter (förutom Apple Watches) påverkas.

Företaget har redan släppt en serie korrigeringar som är utformade för att mildra problemet från och med macOS version 10.13.2 , och en toppchef bekräftade att fler fixar är på väg. Det finns också en kommande uppdatering av Safari-webbläsaren på både macOS och iOS som enligt uppgift är utformad för att mildra en potentiell Javascript-exploatering.

Innan nya korrigeringar anländer, använd flitigt uppdateringar från App Store för ditt OS X eller macOS och se till att du har den senaste versionen.

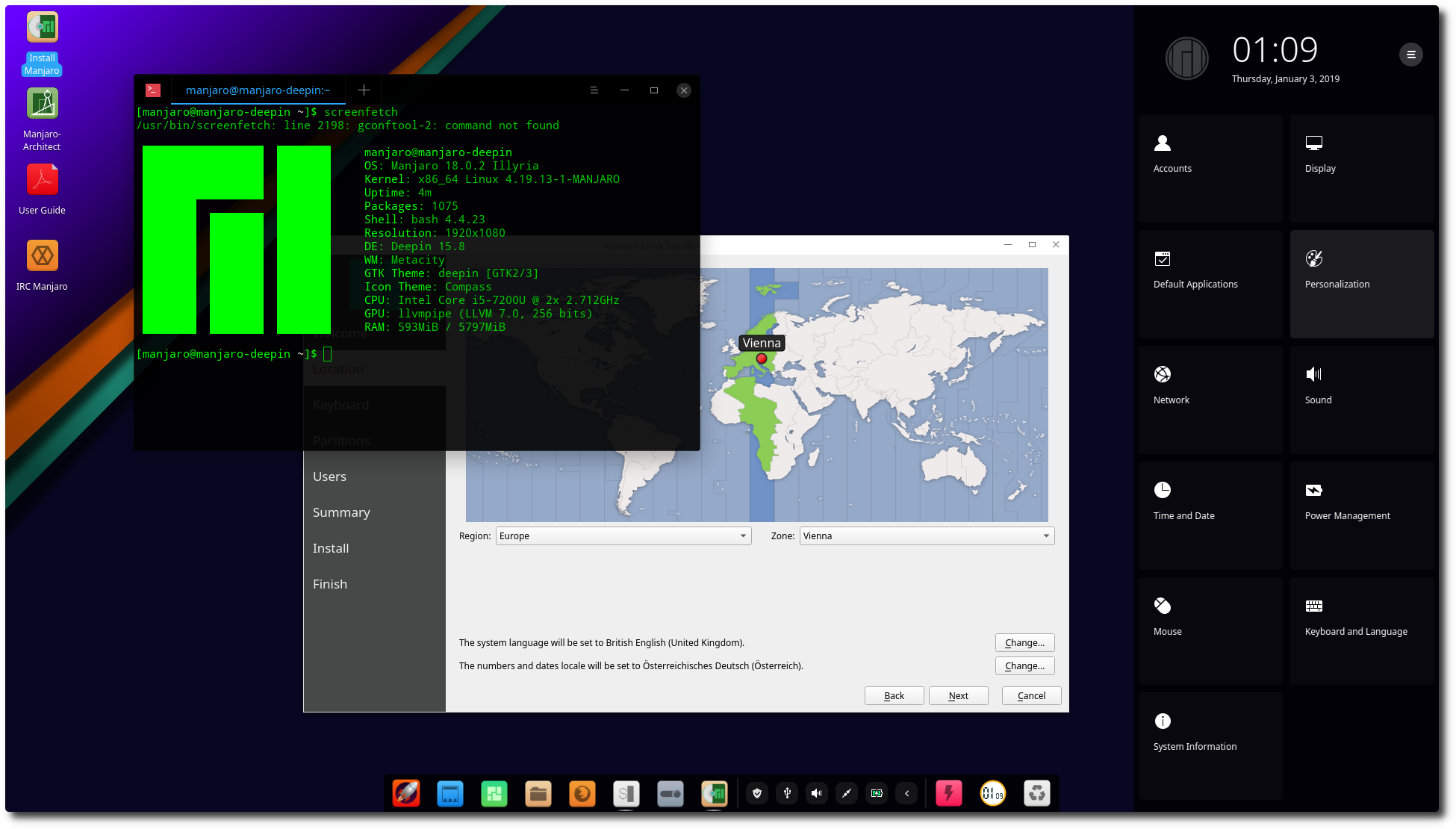

Så här fixar du säkerhetsfel för Spectre och Meltdown Chrome OS

Chromebooks verkar vara enheter med det starkaste skyddet mot Meltdown och Spectre. Google har meddelat att alla nya Chromebooks ska skyddas automatiskt mot dessa nya säkerhetshot. Alla Chromebooks som körs Chrome OS version 63 (släpptes i december) borde redan ha nödvändiga säkerhetsfixar.

För att säkerställa att du är skyddad, se till att du har den senaste uppdateringen för Chrome OS. De flesta användare har redan version 63, men om inte, uppdatera omedelbart.

Om du vill bli mer teknisk kan du skriva ' krom: // gpu ” in i din Omnibar och slå Stiga på . Använd sedan Ctrl + F att leta efter ' operativ system ”Detta gör att du kan se din Kernel-version. Kärnversioner 3.18 och 4.4 är redan lappade för dessa säkerhetsfel.