SpecterOps Team, Steve Borosh

Ett nyligen publicerat blogginlägg från SpecterOps-teamwebbplatsen utvidgades om hur crackers hypotetiskt kunde skapa skadliga .ACCDE-filer och använda dem som en phishing-vektor på personer som har Microsoft Access Database installerat. Ännu viktigare, dock betonade det att Microsoft Access Macro (MAM) genvägar potentiellt skulle kunna användas som en attackvektor också.

Dessa filer länkar direkt till ett Access-makro, och de har funnits sedan tillbaka i Office 97-eran. Säkerhetsexperten Steve Borosh visade att allt kunde bäddas in i en av dessa genvägar. Detta kör spektret från ett enkelt makro upp genom nyttolast som laddar. NET-montering från JScript-filer.

Genom att lägga till ett funktionsanrop i ett makro där andra kanske har lagt till en underrutin kunde Borosh tvinga exekvering av godtycklig kod. Han använde helt enkelt en rullgardinsmeny för att välja kod som skulle köras och valde en makrofunktion.

Autoexec-alternativ tillåter att makrot körs så snart dokumentet öppnas, så det behöver inte be användaren om tillstånd. Borosh använde sedan alternativet 'Make ACCDE' i Access för att skapa en körbar version av databasen, vilket innebar att användare inte skulle ha kunnat granska koden även om de ville.

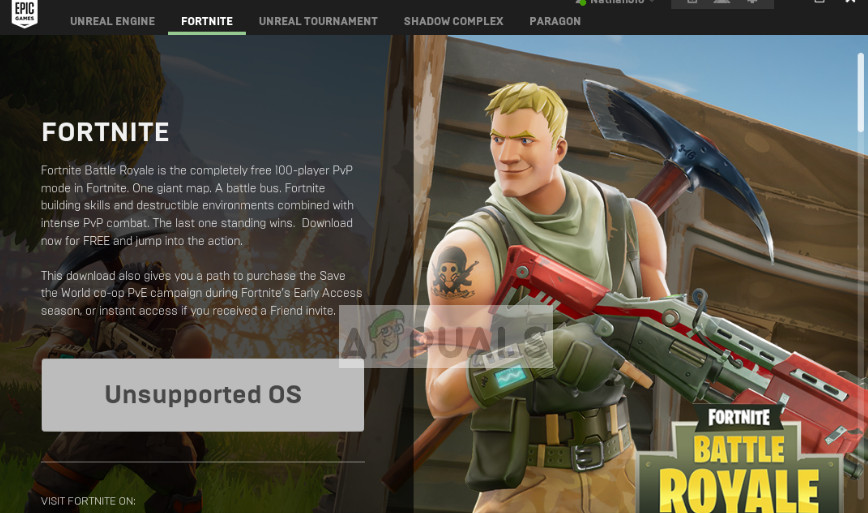

Medan den här typen av fil kunde skickas som en e-postbilaga, tyckte Borosh istället att det var mer effektivt att skapa en enda MAM-genväg som fjärrlänkade till ACCDE autoexec-databasen så att den kunde köra den över Internet.

Efter att ha dragit makrot till skrivbordet för att skapa en genväg, satt han kvar med en fil som inte hade mycket kött i sig. Ändring av variabeln DatabasePath i genvägen gav honom dock friheten att ansluta till en fjärrserver och hämta ACCDE-filen. Återigen kan detta göras utan användarens tillstånd. På maskiner som har port 445 öppnad kan detta till och med göras med SMB istället för HTTP.

Outlook blockerar MAM-filer som standard, så Borosh hävdade att en krackare kan vara värd för en phishing-länk i ett oskadligt e-postmeddelande och använda socialteknik för att få en användare att hämta filen på avstånd.

Windows uppmanar dem inte med en säkerhetsvarning när de öppnar filen, vilket gör att koden kan köras. Det kan genom några nätverksvarningar, men många användare kan helt enkelt ignorera dessa.

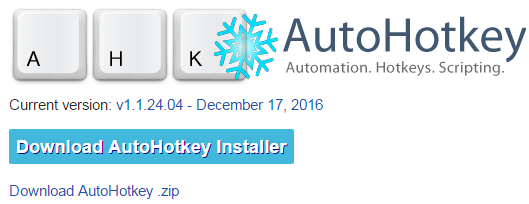

Medan denna spricka verkar bedrägligt lätt att genomföra, är det också bedrägligt lätt att mildra. Borosh kunde blockera makroexekvering från Internet bara genom att ställa in följande registernyckel:

Dator HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Användare med flera Office-produkter måste dock inkludera separata registernyckelposter för varje det verkar.

Taggar Windows-säkerhet