Cisco-sårbarhet CVE-2018-0375. ZLAN Partners

Nätverks- och säkerhetshårdvarutillverkaren, Cisco , har drabbats av sin femte stora bakdörrsårbarhet för sin Cisco Policy Suite under de senaste fem månaderna. Cisco är ett företag som specialiserat sig på att skapa nätverkslösningar för tjänsteleverantörer och företag. Detta gör det möjligt för företagen att hantera, begränsa och övervaka hur kunder och anställda använder företagets nättjänster genom nätverksintrånga kommandon som får åtkomst till, observerar och samlar in data om användarnas onlineaktivitet. Denna information är tillgänglig via en central administratör som kontrolleras av det tillhandahållande företaget och företagets policy när det gäller internetanvändning, såsom blockering av vissa webbplatser, tillämpas genom detta system. Mjukvaran som Cisco tillhandahåller medvetet sådana nätverksintrångsfunktioner som möjliggör fullständig och effektiv systemövervakning av företag. Men om administratörsuppgifterna äventyras eller en skadlig utomstående kan få tillgång till kommandocentret, kan han / hon utlösa förödelse över nätverket, med fullständig åtkomst till användarnas aktivitet och kunna kontrollera deras domäner dock han väljer. Detta är vad Cisco bara riskerade i sin CVE-2018-0375 (fel-ID: CSCvh02680 ) som fick en aldrig tidigare skådad CVSS svårighetsgrad på 9,8 av en möjlig 10. Sårbarheten upptäcktes genom en intern säkerhetstestning utförd av Cisco.

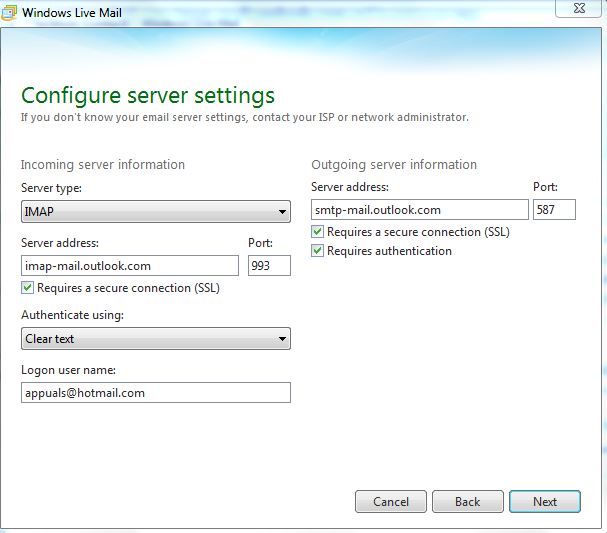

Ciscos rapport om ärendet publicerades den 18 juli 2018 klockan 1600 GMT och rådgivningen lades fram under identifieringsetiketten 'cisco-sa-20180718-policy-cm-default-psswrd.' Sammanfattningen av rapporten förklarade att sårbarheten fanns i Cluster Manager för Cisco Policy Suite (innan version 18.2.0) och att den hade potential att tillåta en obehörig fjärrhacker att komma åt rotkontot inbäddat i programvaran. Rotkontot har standarduppgifter, vilket riskerar manipulation, vilket en hacker kan använda för att få tillgång till nätverket och kontrollera det med fullständiga administratörsrättigheter.

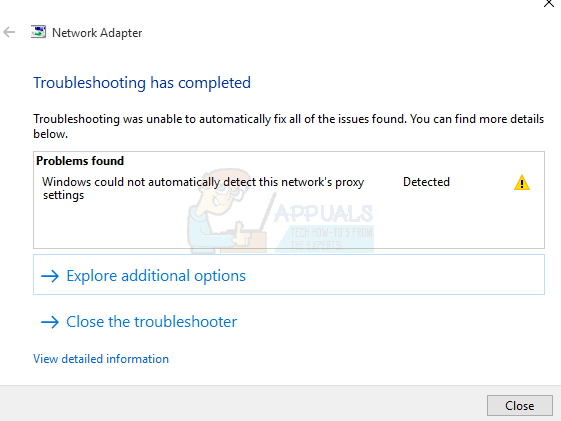

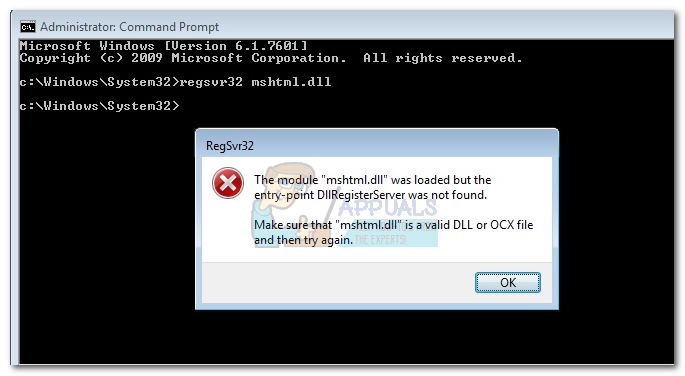

Cisco konstaterade att detta var en grundläggande sårbarhet och att det inte fanns någon lösning för denna fråga. Därför släppte företaget gratis patch i version 18.2.0 och alla användare av deras produkt uppmuntrades att se till att deras nätverkssystem uppdaterades till den patchade versionen. Utöver denna grundläggande sårbarhet, 24 andra sårbarheter och buggar fixades också i den nya uppdateringen som inkluderade Cisco Webex Network Recording Players fjärrkörning av säkerhetsproblem och Cisco SD-WAN Solution Arbitrary File Overwrite Sårbarhet.

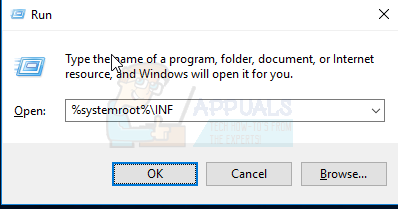

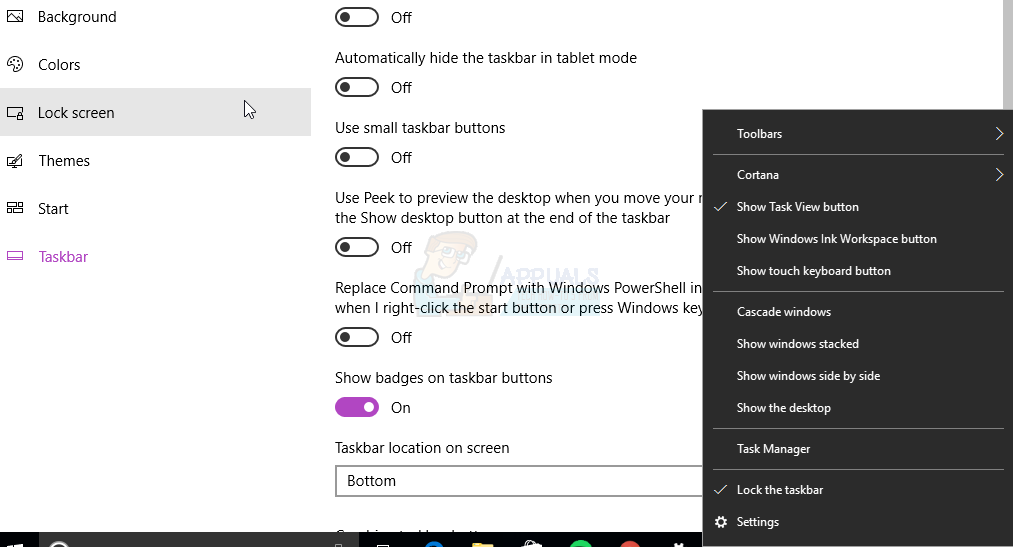

För att säkerställa att systemet är uppdaterat ombeds administratörer att kontrollera sina enheter i CLI-enheten genom att ange kommandot about.sh. Detta ger en utdata till administratören om den version som används och om några korrigeringar har tillämpats på den. Alla enheter som använder en version under 18.2.0 är sårbara. Detta inkluderar mobiltelefoner, surfplattor, bärbara datorer och andra enheter som ett företag övervakar med Cisco.

24 sårbarheter och buggar ingår i version 18.2.0-uppdateringen. Cisco / Appuals