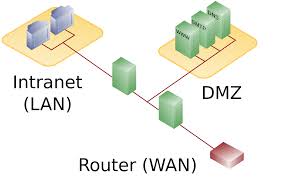

I datasäkerhet är en DMZ (ibland kallad ett perimeter-nätverk) ett fysiskt eller logiskt undernätverk som innehåller och utsätter en organisations externa tjänster för ett större opålitligt nätverk, vanligtvis Internet. Syftet med en DMZ är att lägga till ytterligare ett säkerhetsskikt i en organisations lokala nätverk (LAN); en extern angripare har bara tillgång till utrustning i DMZ, snarare än någon annan del av nätverket. Namnet kommer från termen ”demilitariserad zon”, ett område mellan nationalstater där militär handling inte är tillåten.

Det är vanligt att ha en brandvägg och en demilitariserad zon (DMZ) i ditt nätverk men många människor, till och med IT-proffs, förstår inte riktigt varför, förutom en vag idé om semi-säkerhet.

De flesta företag som är värd för sina egna servrar driver sina nätverk med en DMZ som ligger vid omkretsen av sitt nätverk, och brukar fungera på en separat brandvägg som ett semi-betrodd område för system som gränssnitt med omvärlden.

Varför finns sådana zoner och vilka typer av system eller data ska det finnas i dem?

För att upprätthålla verklig säkerhet är det viktigt att tydligt förstå syftet med en DMZ.

De flesta brandväggar är säkerhetsenheter på nätverksnivå, vanligtvis en apparat eller en apparat i kombination med nätverksutrustning. De är avsedda att tillhandahålla ett detaljerat medel för åtkomstkontroll vid en nyckelpunkt i ett företagsnätverk. En DMZ är ett område i ditt nätverk som är åtskilt från ditt interna nätverk och Internet men är anslutet till båda.

En DMZ är avsedd att vara värd för system som måste vara tillgängliga för Internet men på andra sätt än ditt interna nätverk. Graden av tillgänglighet till Internet på nätverksnivå styrs av brandväggen. Graden av tillgänglighet till Internet på applikationsnivå styrs av programvara och egentligen en kombination av webbserver, operativsystem, anpassad applikation och ofta databasprogramvara.

DMZ tillåter vanligtvis begränsad åtkomst från Internet och från det interna nätverket. Interna användare måste vanligtvis komma åt system inom DMZ för att uppdatera information eller för att använda data som samlats eller bearbetats där. DMZ är avsedd att ge allmänheten tillgång till information via Internet, men på begränsade sätt. Men eftersom det finns exponering för Internet och en värld av geniala människor, finns det en ständigt närvarande risk att dessa system kan äventyras.

Effekten av kompromissen är dubbelt: För det första kan information om de exponerade systemen försvinna (dvs. kopieras, förstöras eller skadas) och för det andra kan själva systemet användas som en plattform för ytterligare attacker mot känsliga interna system.

För att mildra den första risken bör DMZ endast tillåta åtkomst genom begränsade protokoll (t.ex. HTTP för normal webbåtkomst och HTTPS för krypterad webbåtkomst). Sedan måste själva systemen konfigureras noggrant för att ge skydd genom behörigheter, autentiseringsmekanismer, noggrann programmering och ibland kryptering.

Tänk på vilken information din webbplats eller applikation kommer att samla in och lagra. Det är vad som kan gå förlorat om system äventyras genom vanliga webbattacker som en SQL-injektion, buffertöverflöde eller felaktiga behörigheter.

För att mildra den andra risken bör DMZ-system inte lita på av system djupare i det interna nätverket. Med andra ord borde DMZ-system inte veta något om interna system, även om vissa interna system kanske vet om DMZ-system. Dessutom bör DMZ-åtkomstkontroller inte tillåta DMZ-system att initiera några anslutningar längre in i nätverket. Istället bör all kontakt med DMZ-system initieras av interna system. Om ett DMZ-system äventyras som en attackplattform, bör de enda systemen som är synliga för det vara andra DMZ-system.

Det är viktigt att IT-chefer och företagare förstår vilka typer av skador som är möjliga för system som exponeras på Internet samt mekanismer och metoder för skydd, som DMZ. Ägare och chefer kan bara fatta välgrundade beslut om vilka risker de är villiga att acceptera när de har ett fast grepp om hur effektivt deras verktyg och processer mildrar dessa risker.

3 minuter läst