Android Illustration Source - Fossbytes

Google har arbetat hårt med att rensa Android-koden och göra framtida utgåvor säkrare. De har konsekvent gjort designval i år som skulle göra säkerhetsplåster lättare att distribuera. Även efter noggranna ansträngningar från utvecklarna för att korrigera sårbarheter verkar det finnas en ny som dyker upp.

En sårbarhet har upptäckts i Android-enheter RSSI sändningar av forskare. Android är öppen källkod, det finns flera metoder för kommunikationskanaler mellan olika appar och operativsystemet, applikationer kan använda 'avsikt' -kanalen för att sända systemövergripande meddelanden som kan plockas upp av andra appar. Det finns sätt att hindra sändningen från att gå till vissa appar, men på grund av vårdslöshet från vissa utvecklare införs dessa begränsningar inte korrekt.

Google har implementerat behörigheter i Android, vilket uppmanar användaren innan operativsystemet överlämnar relevant data till en applikation. Detta är en utmärkt säkerhetsfunktion, men tyvärr krävs inget särskilt tillstånd för att sända WiFi-styrka. Styrkan för den signal som mottas av enheten representeras av RSSI-värden. Även om detta inte korrelerar med dBm-värden (fysiskt).

Android version 9.0 har olika 'avsikter' för dessa värden, ' android.net.wifi.STATE_CHANGE ”. Medan äldre versioner fortfarande använder “ android.net.wifi.RSSI_CHANGED ” avsikt. Båda dessa ger bort RSSI-värden genom sändning och kringgår behörigheter som normalt krävs.

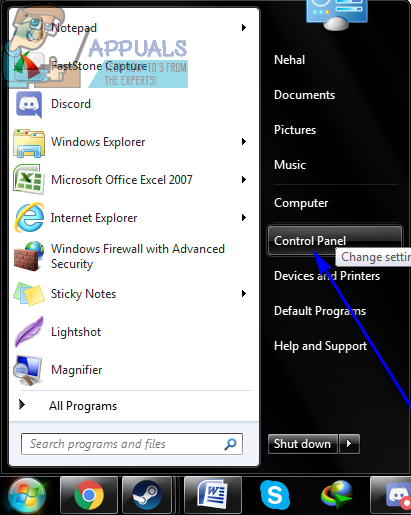

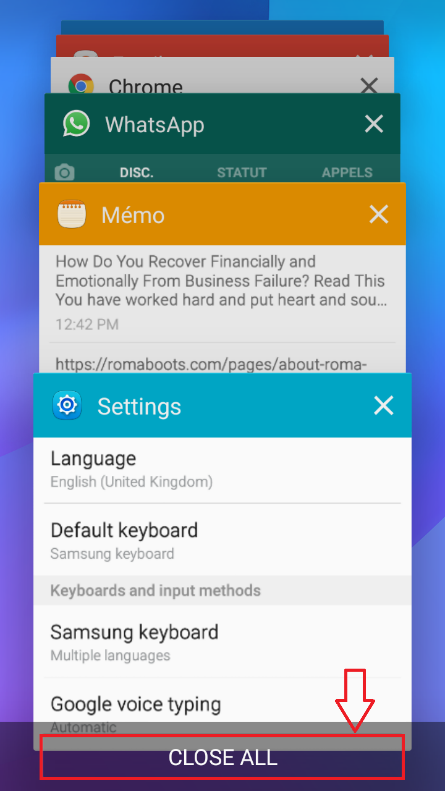

Enligt källartikeln från nattvakt cybersäkerhet , detta kan replikeras av vanliga användare. Du behöver bara installera Intern sändningsskärm ”App, och kör den. Du kommer att kunna följa RSSI-värden som sänds från din enhet.

Detta testades till och med på flera enheter av nattvakt cybersäkerhet .

Pixel 2, kör Android 8.1.0, patchnivå juli 2018

Nexus 6P, kör Android 8.1.0, patchnivå juli 2018

Moto G4, kör Android 7.0, patchnivå april 2018

Kindle Fire HD (8 gen), som kör Fire OS 5.6.10, som kommer från Android 5.1.1, uppdaterad april 2018

Routern som användes var ASUS RT-N56U som körde den senaste firmware

Alla visade ett unikt utbud av RSSI-värden.

Googles svar

Google har erkänt problemet och klassificerat det som ett måttligt utnyttjande. Detta fixades delvis i Android 9.0, eftersom en av avsikterna inte slår ut känslig data.

RSSI-värden kan användas för att geo-lokalisera individer i lokala wifi-nätverk. Med tanke på att det påverkar varje Android-telefon, oavsett leverantör, kan detta bli ett allvarligt säkerhetsproblem om det inte lämnas om.

Taggar Android-säkerhet Data

![Fortnite-fel 91 [Fixat]](https://jf-balio.pt/img/how-tos/07/fortnite-error-91.png)