IBM, Oak Ridge National Laboratory

Flera säkerhetsfel inom IBM Data Risk Manager (IDRM), ett av IBMs säkerhetsverktyg för företag, avslöjades enligt uppgift av en säkerhetsforskare från tredje part. För övrigt har Zero-Day säkerhetsproblem ännu inte officiellt erkänts, än mindre framgångsrikt lappat av IBM.

En forskare som upptäckte minst fyra säkerhetssårbarheter, med potentiell Remote Code Execution (RCE) -funktioner, är enligt uppgift tillgänglig i naturen. Forskaren hävdar att han hade försökt att närma sig IBM och dela informationen om säkerhetsfel i IBMs Data Risk Manager säkerhets virtuella apparat, men IBM vägrade att bekräfta dem och har följaktligen lämnat dem opackade.

IBM vägrar att acceptera Zero-Day Security Vulnerability Report?

IBM Data Risk Manager är en företagsprodukt som tillhandahåller datainsamling och klassificering. Plattformen innehåller detaljerad analys om affärsrisken som baseras på informationstillgångarna i organisationen. Det behöver inte läggas till att plattformen har tillgång till kritisk och känslig information om de företag som använder detsamma. Om det äventyras kan hela plattformen förvandlas till en slav som kan ge hackare enkel åtkomst till ännu mer programvara och databaser.

Säkerhetsforskare avslöjar fyra nolldagar # sårbarheter som påverkar IBM Data Risk Manager (IDRM), en av IBM: s #företagsäkerhet verktyg. #Cybersäkerhet https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21 april 2020

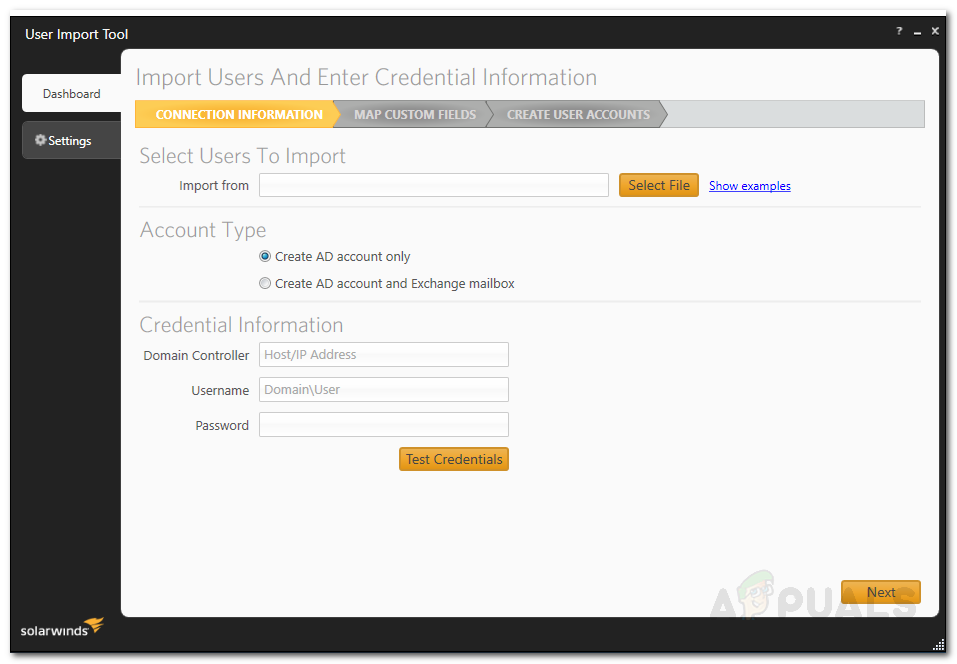

Pedro Ribeiro från Agile Information Security i Storbritannien undersökte version 2.0.3 av IBM Data Risk Manager och uppgav enligt uppgift totalt fyra sårbarheter. Efter att ha bekräftat bristerna försökte Ribeiro lämna ut till IBM genom CERT / CC vid Carnegie Mellon University. För övrigt driver IBM HackerOne-plattformen, som i huvudsak är en officiell kanal för att rapportera sådana säkerhetsbrister. Ribeiro är dock inte en HackerOne-användare och ville tydligen inte gå med, så han försökte gå igenom CERT / CC. Konstigt nog vägrade IBM att erkänna bristerna med följande meddelande:

' Vi har bedömt den här rapporten och stängt som om det inte omfattas av vårt program för avslöjande av sårbarheter eftersom den här produkten endast är avsedd för 'förbättrad' support som våra kunder betalar . Detta beskrivs i vår policy https://hackerone.com/ibm . För att vara berättigad att delta i detta program måste du inte vara under kontrakt för att utföra säkerhetstester för IBM Corporation, eller ett IBM-dotterbolag eller IBM-klient inom sex månader innan du lämnar in en rapport. '

Efter att rapporten om fri sårbarhet enligt uppgift avvisats, forskare publicerade information om GitHub om de fyra frågorna . Forskaren försäkrar att anledningen till att publicera rapporten var att göra företag som använder IBM IDRM medveten om säkerhetsfel och låta dem sätta in mildringar på plats för att förhindra attacker.

Vilka är 0-dagars säkerhetsproblem i IBM IDRM?

Av de fyra kan tre av säkerhetsfel användas tillsammans för att få rootprivilegier på produkten. Bristerna innefattar en autentiseringsbypass, ett kommandoinjektionsfel och ett osäkert standardlösenord.

Autentiseringsbypass tillåter en angripare att missbruka ett problem med ett API för att få Data Risk Manager-enheten att acceptera ett godtyckligt session-ID och ett användarnamn och sedan skicka ett separat kommando för att generera ett nytt lösenord för det användarnamnet. Framgångsrikt utnyttjande av attacken ger i princip åtkomst till webbadministrationskonsolen. Detta innebär att plattformens autentisering eller auktoriserade åtkomstsystem kringgås helt och angriparen har full administrativ åtkomst till IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Med administratörsåtkomst kan en angripare använda sårbarheten för kommandoinjektion för att ladda upp en godtycklig fil. När den tredje felet kombineras med de två första sårbarheterna tillåter den en obehörig fjärranfallare att uppnå fjärrkodutförande (RCE) som rot på den virtuella IDRM-apparaten, vilket leder till fullständig systemkompromiss. Sammanfattar de fyra nolldagars säkerhetsproblem i IBM IDRM:

- En förbikoppling av IDRM-autentiseringsmekanismen

- En kommandoinjektionsplats i ett av IDRM-API: erna som låter attacker köra sina egna kommandon i appen

- Ett hårdkodat användarnamn och lösenordskombination av a3user / idrm

- En sårbarhet i IDRM API som kan låta fjärrhackare ladda ner filer från IDRM-apparaten

Om det inte skadar tillräckligt har forskaren lovat att avslöja detaljer om två Metasploit-moduler som kringgår autentisering och utnyttjar fjärrkörning av kod och godtycklig filnedladdning brister.

Det är viktigt att notera att trots att det finns säkerhetsproblem i IBM IDRM, är risken för lyckas utnyttja samma är ganska smal . Detta beror främst på att företag som distribuerar IBM IDRM på sina system vanligtvis förhindrar åtkomst via internet. Men om IDRM-apparaten exponeras online kan attacker utföras på distans. Dessutom kan en angripare som har tillgång till en arbetsstation i ett företags interna nätverk eventuellt ta över IDRM-apparaten. När angriparen väl har komprometterats kan den enkelt extrahera referenser för andra system. Dessa skulle potentiellt kunna ge angriparen möjlighet att flytta i sidled till andra system i företagets nätverk.

Taggar IBM