Internet Explorer

En säkerhetsfel inom det åldrande men fortfarande aktivt använda Internet Explorer, den ”standardwebbläsare för Microsoft Windows-operativsystem, är utnyttjas aktivt av angripare och skadliga kodförfattare . Även om Microsoft är mycket medveten om Zero-Day Exploit i IE, har företaget för närvarande utfärdat en nödsäkerhetsrådgivning. Microsoft har ännu inte utfärdat eller distribuerat en uppdatering av nödsäkerhetsfix för att åtgärda säkerhetsproblemet i Internet Explorer.

En 0-dagars exploatering inom Internet Explorer utnyttjas enligt uppgift av angripare 'i naturen'. Enkelt uttryckt används ett nyligen upptäckt fel i IE aktivt för att fjärrköra skadlig eller godtycklig kod. Microsoft har utfärdat en säkerhetsrådgivning som varnar miljontals Windows OS-användare om den nya nolldagens sårbarhet i Internet Explorer-webbläsaren men har ännu inte släppt en korrigeringsfil för att ansluta säkerhetshålet.

Säkerhetsproblem i Internet Explorer, klassad som ”måttlig” som aktivt utnyttjas i naturen:

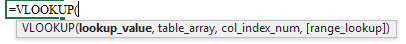

Den nyligen upptäckta och enligt uppgift utnyttjade säkerhetsproblemet i Internet Explorer är officiellt märkt som CVE-2020-0674 . 0-dagars utnyttjande har fått betyget 'måttlig'. Säkerhetshålet är i huvudsak ett problem med fjärrkörning av kod som existerar i hur skriptmotorn hanterar objekt i Internet Explorer-minnet. Felet utlöses genom JScript.dll-biblioteket.

#darkhotel # 0dag #utnyttja

CVE-2020-0674

Microsofts vägledning om säkerhetsproblem i skriptminnets minneskorruption

Det finns en sårbarhet för fjärrkörning av kod på det sätt som skriptmotorn hanterar objekt i minnet i Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 januari 2020

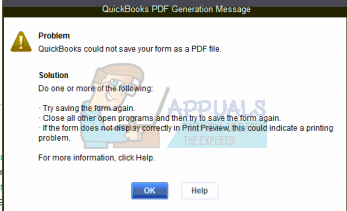

Genom att framgångsrikt utnyttja felet kan en fjärrangripare köra godtycklig kod på riktade datorer. Angripare kan ta full kontroll över offren bara genom att övertyga dem om att öppna en skadligt utformad webbsida på den utsatta Microsoft-webbläsaren. Med andra ord kan angriparna distribuera en phishing-attack och lura Windows OS-användare med hjälp av IE för att klicka på webblänkar som leder offren till en smutsig webbplats som är spetsad med skadlig kod. Intressant nog kan sårbarheten inte ge administrativa behörigheter, såvida inte användaren själv är inloggad som administratör, angett Microsofts säkerhetsrådgivning :

”Sårbarheten kan skada minnet på ett sådant sätt att en angripare kan köra godtycklig kod i den aktuella användarens sammanhang. En angripare som lyckats utnyttja sårbarheten kan få samma användarrättigheter som den nuvarande användaren. Om den nuvarande användaren är inloggad med administrativa användarrättigheter kan en angripare som lyckats utnyttja sårbarheten ta kontroll över ett berört system. En angripare kan sedan installera program; visa, ändra eller ta bort data; eller skapa nya konton med fullständiga användarrättigheter. ”

Microsoft är medveten om IE Zero-Day Exploit Security Sårbarhet och arbetar med en fix:

Det är oroande att notera att nästan alla versioner och varianter av Internet Explorer är sårbara för 0-dagars exploatering. Den drabbade webbplattformen inkluderar Internet Explorer 9, Internet Explorer 10 och Internet Explorer 11. Någon av dessa versioner av IE kan köras på alla versioner av Windows 10, Windows 8.1, Windows 7.

Det är fredag, helgen har landat ... och #Microsoft varnar för en Internet Explorer zero day exploit ... https://t.co/1bkNhKIDYt #Registret

- Security News Bot (@SecurityNewsbot) 18 januari 2020

Även om Microsoft har t utrotade gratis support till Windows 7 är företaget fortfarande stödja åldrandet och redan föråldrat IE webbläsare. Microsoft har enligt uppgift angett att de är medvetna om ”begränsade riktade attacker” i naturen och arbetar med en fix. Plåstret är dock inte klart än. Med andra ord, miljontals Windows OS-användare som arbetar på IE fortsätter att vara sårbara.

Enkla men tillfälliga lösningar för att skydda dig mot nolldagens utnyttjande i IE:

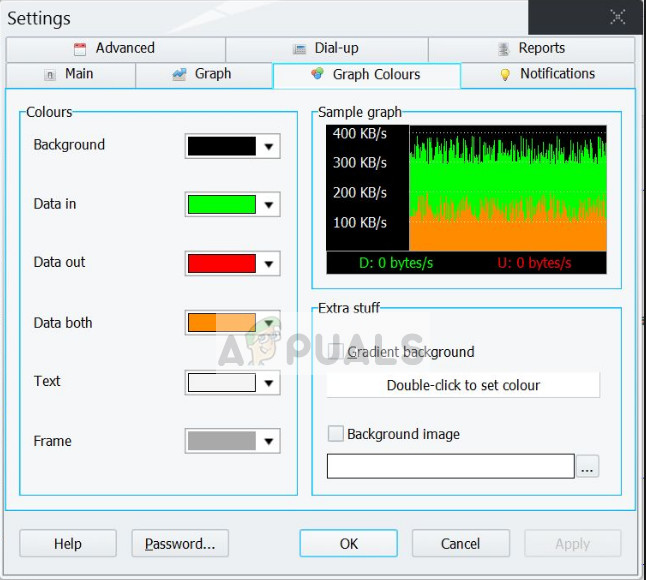

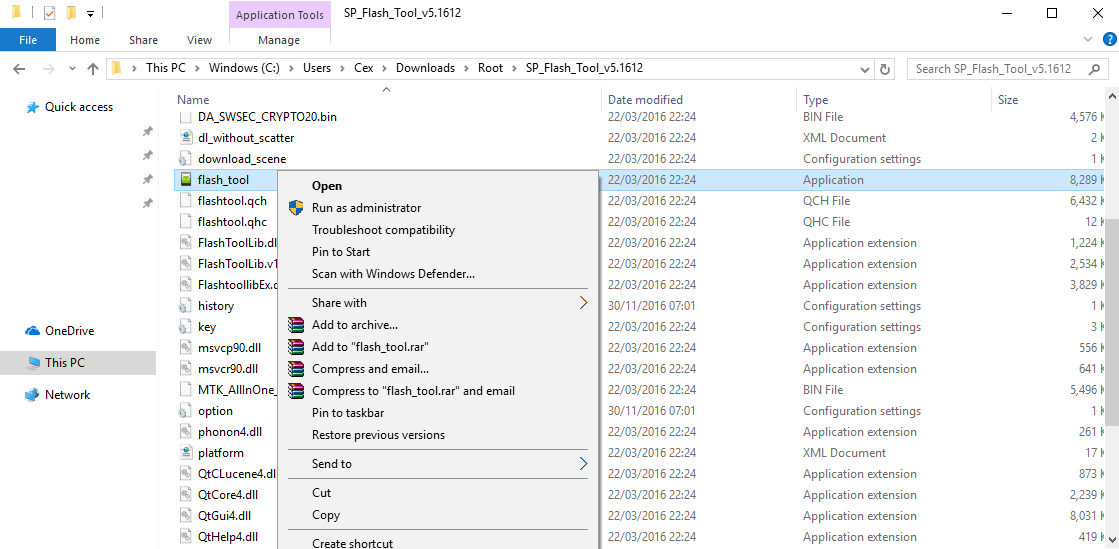

Den enkla och användbara lösningen för att skydda mot den nya 0-dagarsutnyttjandet i IE är beroende av att förhindra laddning av JScript.dll-biblioteket. Med andra ord måste IE-användare förhindra att biblioteket laddas in i minnet för att manuellt blockera utnyttjande av denna sårbarhet .

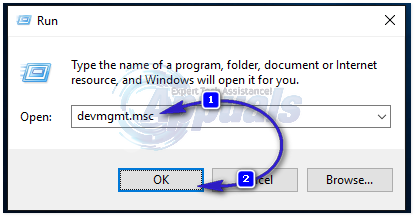

Eftersom 0-dagars utnyttjande i IE utnyttjas aktivt måste Windows OS-användare som arbetar med IE följa instruktionerna. För att begränsa åtkomst till JScript.dll måste användare köra följande kommandon i ditt Windows-system med administratörsbehörighet, rapporterat TheHackerNews .

För 32-bitars system:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alla: N

För 64-bitars system:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P alla: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alla: N

Microsoft har bekräftat att det snart kommer att distribuera korrigeringsfilen. Användare som kör ovannämnda kommandon kan uppleva några webbplatser som uppträder felaktigt eller inte laddas. När korrigeringsfilen är tillgänglig, förmodligen via Windows Update, kan användare ångra ändringarna genom att köra följande kommandon:

För 32-bitars system:

cacls% windir% system32 jscript.dll / E / R alla

Taggar Internet ExplorerFör 64-bitars system:

cacls% windir% system32 jscript.dll / E / R alla

cacls% windir% syswow64 jscript.dll / E / R alla

![[FIX] PS4-felkod CE-32930-7](https://jf-balio.pt/img/how-tos/52/ps4-error-code-ce-32930-7.png)

![[FIX] 0x8007112A-fel vid flytt eller radering av mappar](https://jf-balio.pt/img/how-tos/70/0x8007112a-error-when-moving.png)

![[FIX] Runescape-klienten lider av ett fel](https://jf-balio.pt/img/how-tos/52/runescape-client-suffered-from-an-error.png)