intezer Labs

APT15, en informationssprängningsgrupp som möjligen är kopplad till en organisation i Kina, har utvecklat en ny skadlig stam som infosec-experter från det främsta säkerhetsforskningsföretaget Intezer hävdar att de lånar kod från äldre verktyg. Gruppen har varit aktiv sedan åtminstone 2010-2011, och den har därför ett ganska stort kodbibliotek att dra nytta av.

Eftersom det tenderar att genomföra spionagekampanjer mot försvars- och energimål har APT15 upprätthållit en ganska hög profil. Crackers från gruppen använde sårbarheter bakom dörren i brittiska programvaruinstallationer för att träffa brittiska regeringsentreprenörer redan i mars.

Deras senaste kampanj involverar något som säkerhetsexperter kallar MirageFox, eftersom det uppenbarligen bygger på ett 2012-verktyg som heter Mirage. Namnet verkar komma från en sträng som finns i en av modulerna som driver krackningsverktyget.

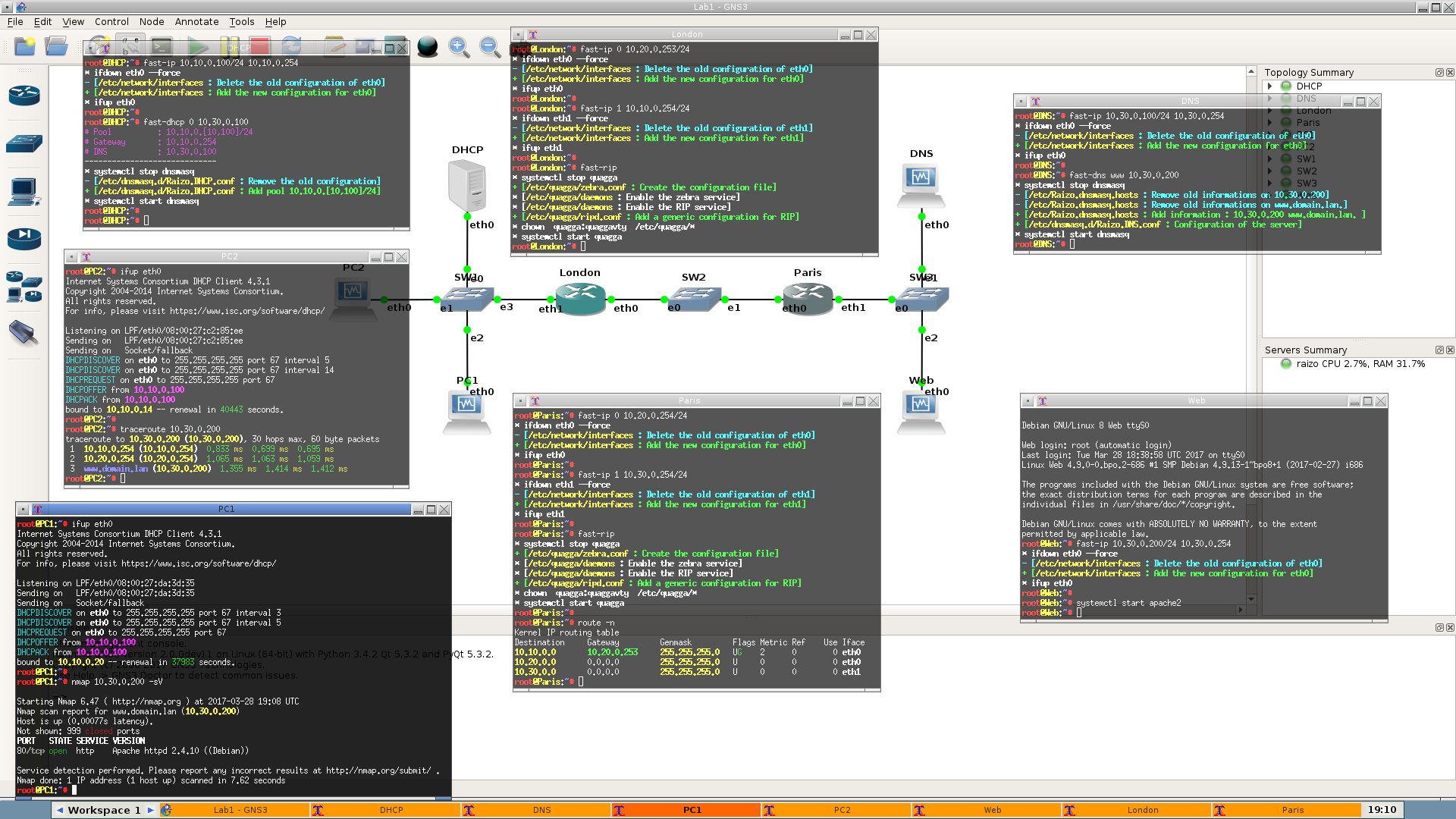

Eftersom de ursprungliga Mirage-attackerna använde kod för att skapa ett fjärrskal samt dekrypteringsfunktioner, kunde det användas för att få kontroll över säkra system oavsett om de virtualiserades eller körs på ren metall. Mirage själv delade också kod med cyberattack-verktyg som MyWeb och BMW.

Även dessa har spårats till APT15. Ett urval av deras senaste verktyg sammanställdes av DLL-säkerhetsexperter den 8 juni och laddades sedan upp till VirusTotal en dag senare. Detta gav säkerhetsforskare möjligheten att jämföra det med andra liknande verktyg.

MirageFox använder en annars legitim McAfee-körbar fil för att kompromissa med en DLL och sedan kapa den för att möjliggöra exekvering av godtycklig kod. Vissa experter tror att detta görs för att ta över specifika system som manuella kommandon och kontrollinstruktioner sedan kan överföras till.

Detta skulle matcha det mönster som APT15 använde tidigare. En representant från Intezer har till och med sagt att det är hur APT15 brukar göra affärer, så att säga, att konstruera skräddarsydda skadliga komponenter som bäst passar den kompromitterade miljön.

Tidigare verktyg använde ett utnyttjande som finns i Internet Explorer så att skadlig kod kan kommunicera med fjärrstyrda C & C-servrar. Även om en lista över berörda plattformar ännu inte är tillgänglig verkar det som om denna specifika skadliga programvara är mycket specialiserad och därför inte verkar utgöra ett hot mot de flesta typer av slutanvändare.

Taggar skadlig kod