Telegrams passtjänst. UnderSpy

Precis när nyheterna om Telegrams passtjänst träffade tidningskioskerna kom en trubbig kritik av tjänsten från Chief Product Security Officer på Virgil Security, Inc. , Alexey Ermishkin. Ermishkin belyser 'flera nyckelfel' -fel i passets säkerhet som lyfter fram önskvärt kryptering och lösenordsskydd genom en svag SHA-512-hashingalgoritm. Denna svåra kritik kom inte som någon överraskning eftersom Virgil Security specialiserar sig på end-to-end-kryptering med sin Twilios End-to-End Encrypted messaging och dess kränkbara lösenordslösningar Pythia och BrainKey.

Telegram, ett företag känt för sin kraftigt krypterade och självförstörbara messenger-plattform, meddelade nyligen lanseringen av sin senaste tjänst Telegram Passport som gör det möjligt för användare att lagra alla sina identitetshandlingar samt viktiga rese- / finansiella rapporter och licenser på ett ställe digitalt . Applikationen är byggd för att lagra denna information säkert och sedan leverera den till tredjepartsapplikationer och tjänster som kryptoplånböcker efter användarens gottfinnande.

I den kritik som publicerades på Virgil Securitys webbplats gav Ermishkin tonen direkt från manschetten genom att säga att 'Passets säkerhet besviker på flera viktiga sätt.' Han förklarade att det största bekymret omgav Passports metod för lösenordsskydd som var felaktigt på alla tre sätt i dess process: kryptering av data med ett lösenord, generering av datakrypteringsnyckel och kryptering av data och uppladdning till molnet.

Hash-algoritmen som används av Passport är SHA-512, en 'algoritm som inte är avsedd för hashing-lösenord.' Rapporten citerar att LivingSocial komprometterade 50 miljoner lösenord 2013 med SHA-1 och LinkedIn komprometterade 8 miljoner lösenord 2012 på samma sätt. Trots saltningsprocessen i koden lämnar denna mekanism lösenord sårbara och enligt rapporten, 1,5 miljarder SHA-512-haschar kan utföras varje sekund i högsta grafikprocessorer. Detta är en attack som enkelt kan utföras av en liten gruvgård för kryptovalutor.

Telegram har inte inkluderat SCrypt, BCrypt, Argon 2 eller liknande i sin lösenordskrypteringsprocess. Dessa härdningstekniker användes inte av LivingSocial eller LinkedIn, som heller led av angriparna som stal miljontals lösenord. Bristen på sådana skyddsmetoder som de som nämnts tidigare liksom Pythia eller BrainKey som används av Virgil Security förhindrar sårbarheter i brute force attack i lösenordssystem men tyvärr tycks Pass inte ha något av detta.

Förutom denna sårbarhet i det inledande steget använder processen som Passport använder för att generera sin krypteringsnyckel företagets egen uppfunna metod för att randomisera den första byten i en slumpmässig array så att summan är 0 mod 239. Denna metod är mycket snabbare att dekryptera som motsätter sig den traditionellt använda Hash Message Authentication Code (HMAC) och Authenticated Encryption with Associated Data (AEAD) krypteringsmetoder som Telegram valde att inte använda.

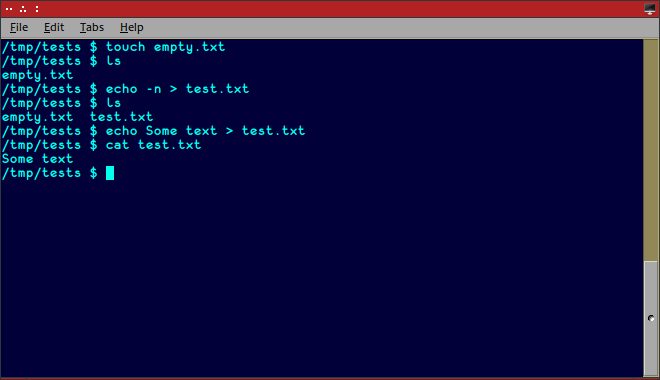

Som förklarats av Ermishkin, måste en brute force angripare bara beräkna SHA-512 med salt för nästa lösenord, dekryptera mellanliggande nyckel (AES-NI), hitta summatchningen som är 0 mod 239, hitta datakrypteringsnyckeln med SHA- 512 som gjort initialt och verifiera dekrypteringen av data genom att försöka det första segmentet att kontrollera dess första utfyllnadsbyte.

Ermishkin väcker dessa säkerhetsbrister för att samla medvetenheten om det mycket verkliga hotet från ett helt konfidentiellt passs kompromiss. För många år sedan såg stora företag lösenordsförluster och fel i sina system. Några år senare och med en tjänst som är mer värdefull på spel är Telegrams nuvarande metoder för lösenordsskydd för sitt pass inte tillräckligt för att hålla användarnas data säkra.